-

Notifications

You must be signed in to change notification settings - Fork 0

Czy Funkcjonariusz jest w stanie zastapic Pegasusa

Funkcjonariusz bywa porównywany do znanego i popularnego wśród służb specjalnych systemu Pegasus. Poniżej porównamy funkcjonalności obu systemów od strony czysto użytkowej, nie wchodząc zbyt mocno w szczegóły techniczne.

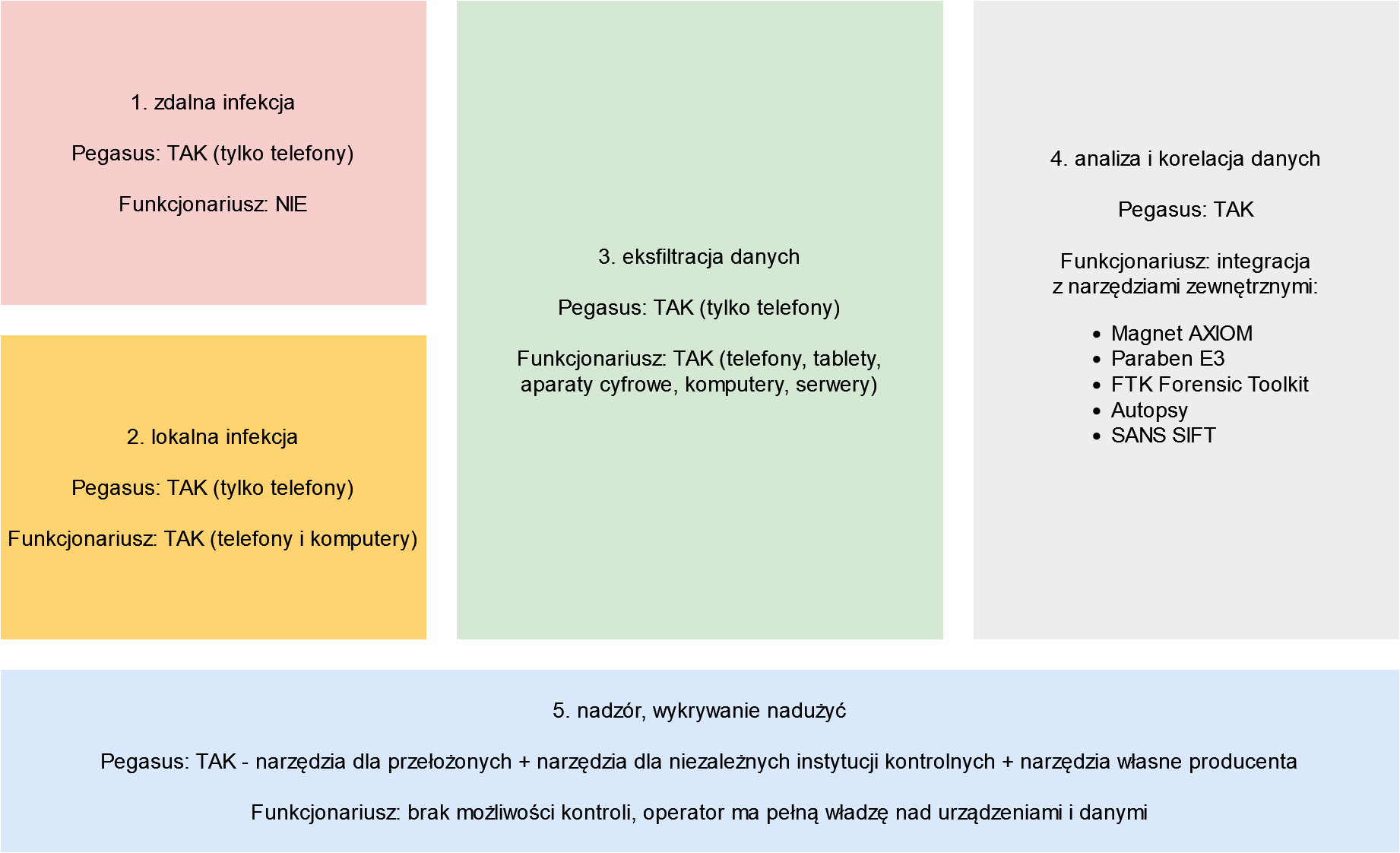

Pegasusa na poziomie technicznym można podzielić na kilkadziesiąt osobnych modułów funkcjonalnych (głównie związanych ze zdalną infekcją oraz późniejszą analizą działań ofiary). Z punktu widzenia szeregowego operatora, można go jednak podzielić na 5 bloków funkcjonalnych:

Możliwość w pełni zdalnej infekcji telefonów jest tak naprawdę główną przewagą konkurencyjną Pegasusa i powodem, dla którego używany jest właśnie on, a nie inne narzędzia, wyposażone w dużo lepszą analitykę dowodów (zwłaszcza, że Pegasus obsługuje tylko telefony i w ogóle nie da się połączyć w żadnym narzędziu dowodów pozyskanych z telefonu i komputera ofiary).

Funkcjonariusz umożliwia lokalną infekcję telefonów, nośników luzem, jak i komputerów, a więc np.:

- podkładanie plików mogących stanowić materiał dowodowy (po ich znalezieniu już "oficjalnie")

- podkładanie dowolnych innych plików - np. zdjęć sugerujących zdradę małżeńską itp.

- wgrywanie wszelkiego rodzaju backdoorów, kluczy pozwalających na dostęp zdalny, podmianę lokalnych haseł itp.

- wgrywanie oprogramowania typu spyware, pozwalającego otrzymywać dane z urządzenia również w przyszłości

Należy jednak pamiętać, że użycie tej funkcjonalności na terenie Polski możliwe jest w zasadzie tylko i wyłącznie w celach testowych (laboratoryjnych, ćwiczebnych). Funkcjonalność ta została stworzona wyłącznie na potrzeby zagraniczne, dla oryginalnego projektu Drive Badger, do użycia:

- w krajach (np. Brazylia, Wietnam, Chiny itd.), w których jest to dopuszczalne przez lokalne prawo

- przez służby specjalne, poza terytorium Polski, wobec obcokrajowców

Z tego też powodu funkcjonalność ta nie będzie szerzej omawiana, poprzestańmy tylko na stwierdzeniu, że wg naszej wiedzy, Funkcjonariusz realizuje lokalną infekcję telefonów (zwłaszcza Androida) sprawniej, niż wersja Pegasusa z 2016 roku (wówczas to wyciekły informacje nt. jego funkcjonalności - całkiem możliwe, że od tego czasu sytuacja uległa zmianie).

O ile siłą Pegasusa jest zdalna infekcja, o tyle główną siłą Funkcjonariusza jest właśnie wydajny silnik eksfiltracji danych, obsługujący różne metody szyfrowania dysków twardych (w tym automatyczne dopasowywanie dostarczonych kluczy).

Cała operacja eksfiltracji jest w pełni zautomatyzowana, a kopiowanie danych oparte jest o ponad 400 unikalnych reguł wykluczających (dla różnych systemów operacyjnych, zarówno dla telefonów jak i komputerów), które redukują ilość danych do skopiowania (na komputerach biurowych z Windows średnio o ok. 95%, na komórkach to bardzo mocno zależy od charakteru danych na konkretnym telefonie).

Elementem Pegasusa jest dostępny z poziomu przeglądarki panel, za pomocą którego można przeglądać wybrane aspekty działania telefonu ofiary - np. przeglądać zdjęcia, listy rozmów, treści SMS-ów, wpisy w synchronizowanych kalendarzach Google Calendar itd.

Funkcjonariusz w założeniu skupia się na szybkim pozbawieniu ofiary kontroli nad jej danymi - a pozyskane dane układa na docelowych dyskach w taki sposób, aby można było łatwo prowadzić ich analitykę z użyciem wybranych narzędzi z zakresu tzw. computer forensic (do analizy danych, korelowania różnych fragmentów i pracy na zestawach dowodów cyfrowych).

Pomijamy tutaj narzędzia, które:

- nie mają wersji open source, darmowej, darmowej do użytku prywatnego, trial, albo choćby komercyjnej-możliwej do użycia jednorazowo za racjonalną cenę

- potrafią działać tylko i wyłącznie:

- w oryginalnej sieci (np. analizatory ruchu sieciowego typu Wireshark)

- na oryginalnym komputerze (np. analizatory RAM typu Volatility Framework czy świetne skądinąd narzędzia Nirsoft),

- na obrazie blokowym dysku (np. wszelkiego rodzaju narzędzia do odzyskiwania plików usuniętych)

To zdecydowany lider wśród narzędzi do analityki śledczej. Pakiet ten składa się z dwóch osobnych narzędzi: Process i Examine (w jednym operujesz na materiałach źródłowych, w drugim prowadzisz analitykę dowodów - oczywiście ma to sens w przypadku formalnego śledztwa, a nie zbierania wiedzy operacyjnej). AXIOM wprawdzie skupia się głównie na platformie Windows i pozyskiwaniu dowodów z komputerów stacjonarnych - ale już praca na tych dowodach dotyczy wszystkich platform.

AXIOM jest narzędziem płatnym - dostępna jest wersja trial (dostęp do niej wymaga jednak wcześniejszej weryfikacji potencjalnego klienta przez producenta), jak również w Internecie można znaleźć "złamane" starsze wersje 4.10.0.23663 i 3.11.0.19007 bez malware.

Drugim z komercyjnych narzędzi, naszym zdaniem nawet przewyższającym AXIOM (zwłaszcza w przypadku obróbki platform innych niż Windows, w tym urządzeń Apple), jest Paraben E3, który posiada darmową wersję, wprawdzie ograniczoną funkcjonalnie, ale nadal bardzo przydatną przy pracy z telefonami.

W przeciwieństwie do AXIOM, rejestracja jest tylko formalnością, a link do pobrania przychodzi w mailu od razu po wypełnieniu formularza.

Jeśli kojarzysz bardzo popularny, darmowy program FTK Imager - to jest właśnie pełny pakiet tej samej firmy do analizy śledczej, a nie tylko samo narzędzie do obrazowania dysków. Co ciekawe, wersję próbną można sobie tak po prostu pobrać, bez wcześniejszej weryfikacji przez producenta, czy nawet próby rejestracji.

Powyższe 3 pakiety są narzędziami komercyjnymi (i to bardzo drogimi), posiadającymi autorskie rozwiązania do pracy z dowodami cyfrowymi - a więc operujemy w nich nie tylko na poziomie np. pojedynczych SMS-ów, zdjęć czy czegokolwiek innego, ale:

- różne typy danych można łączyć w grupy (te same również, np. ułożony ciąg SMS-ów może być jednym dowodem)

- dowody można łączyć w ramach "dochodzeń"

- dane te można importować i eksportować, dzielić się pracą analityczną itd. - co ma sens o tyle, że AXIOM jest standardem branżowym

Autopsy (często używane w pakiecie z The Sleuth Kit do analizy obrazów dysków) to prawdopodobnie jedyne narzędzie open source, które przynajmniej usiłuje iść w podobnym kierunku.

Pozostałe polecane narzędzia open source są tak naprawdę po prostu specjalizowanymi dystrybucjami Linuxa, opartymi na Debianie lub Ubuntu, z dołożonymi ogólnie znanymi narzędziami do analizy konkretnych rzeczy (np. RegRipper do analizy plików rejestru Windows), lepiej lub gorzej "poklejonymi" za pomocą autorskich skryptów.

W przypadku tych dystrybucji, główny nacisk położony jest na analizę pozyskanych danych źródłowych za pomocą indywidualnych narzędzi (zamiast jednolitego interfejsu, typowego dla rozwiązań komercyjnych) - z tą różnicą, że każda z nich dostarcza kilkadziesiąt do kilkuset dodatkowych narzędzi, już sensownie skonfigurowanych i gotowych do pracy. Zaś coś takiego jak "praca na dowodach" czy "praca na śledztwach" albo w ogóle nie istnieje (bo pracuje się zawsze w kontekście "komputera" czy "dysku"), albo istnieje w szczątkowej formie (np. w SANS SIFT poprzez automatyczne tworzenie struktur katalogów z artefaktami).

- SANS SIFT - do pobrania gotowego obrazu maszyny w formacie OVA musisz się zarejestrować, natomiast bez rejestracji pobierzesz instalatory dla Ubuntu i WSL (Windows 10)

- CAINE

- CSI Linux

- Parrot OS

- Kali Linux - ten sam, na którego nakładką jest Funkcjonariusz

W przypadku Pegasusa i w zasadzie każdego systemu, który ma być dopuszczony jako oficjalne narzędzie dla służb:

- różne aktywności związane z bieżącą obsługą całego systemu podzielone są na role i przypisane do nich uprawnienia - np. operator podsłuchów nie ma możliwości wprowadzania zmian w konfiguracji systemu, a obsługa techniczna nie może podsłuchiwać ofiar

- przy wprowadzaniu zmian konfiguracyjnych, jak również zakładaniu podsłuchów, obowiązuje albo "zasada czworga oczu" (czyli jedna osoba wykonuje, a druga patrzy na ekran i weryfikuje jej działania), albo - tam gdzie to technicznie wykonalne - mechanizm wersjonowania i przeglądu zmian (tzw. code review)

- operator podsłuchów jest tylko pionkiem, w pełni rozliczalnym ze swoich działań

Wszystkie te zasady mają w założeniu zapobiegać nadużyciom - zarówno tym indywidualnym (np. operator podejrzewa żonę o niewierność i chciałby ją podsłuchiwać), jak i instytucjonalnym (np. podsłuchiwanie polityków czy dziennikarzy). W praktyce, skoro w tym drugim przypadku ograniczenia i tak nie działają, to czy sprawiedliwe jest utrzymywanie ich w tym pierwszym?

Funkcjonariusz oparty jest na zgoła odmiennych założeniach:

- aby rozpocząć korzystanie z systemu, nie są potrzebne jakiekolwiek zgody przełożonych

- operator ma władzę absolutną (tzw. uprawnienia root) nad własnymi urządzeniami, oraz nad eksfiltrowanymi danymi

- wszystkie urządzenia należą prywatnie do operatora - a w przypadku większych ataków, do organizatora ataku

- na urządzeniach włączone jest logowanie zdarzeń technicznych, umożliwiających diagnozę ewentualnych problemów technicznych, ale nic ponad to

- partycje z danymi (przynajmniej w przypadku podstawowego Funkcjonariusza) są szyfrowane, z możliwością użycia 8 niezależnych kluczy dostępowych

- w przypadku fizycznej utraty urządzenia, nie da się go odróżnić od zwykłego Kali Linuxa Live bez znajomości hasła

Oczywiście operator nadal może zostać rozliczony ze wszystkiego, co dzieje się poza samymi urządzeniami - w szczególności jeśli jego działania zostaną zarejestrowane przez kamery. Dlatego też w każdym ataku powinno być jak najmniej improwizacji, a jak najwięcej działań ściśle zaplanowanych i przećwiczonych.

© 2020-2022 Tomasz Klim Payload.pl, Wszelkie prawa zastrzeżone.