Regarding translations: My native language is English. Because this is a free and open-source hobby project which generates zero income, and translatable content is likely to change as the features and functionality supported by the project changes, it doesn't make sense for me to spend money for translations. Because I'm the sole author/developer/maintainer for the project and I'm not a ployglot, any translations I produce are very likely to contain errors. Sorry, but realistically, that won't ever change. If you find any such errors/typos/mistakes/etc, your assistance to correct them would be very much appreciated. Pull requests are invited and encouraged. Otherwise, if you find these errors too much to handle, just stick with the original English source. If a translation is irredeemably incomprehensible, let me know which, and I can delete it. If you're not sure how to perform pull requests, ask. I can help.

CIDRAM (Classless Inter-Domain Routing Access Manager) è uno script PHP progettato per proteggere i siti web bloccando le richieste provenienti da indirizzi IP considerati come fonti di traffico indesiderato, includendo (ma non limitato a) il traffico proveniente da punti d'accesso non umani, servizi cloud, spambot, scraper, ecc. Questo è possibile calcolando i possibili CIDR degli indirizzi IP forniti da richieste in entrata e poi confrontando questi possibili CIDR con i file di firme (queste file di firme contengono liste di CIDR di indirizzi IP considerati come fonti di traffico indesiderato); se vengono trovati riscontri, le richieste sono bloccate.

(Vedere: Che cos'è un "CIDR"?).

CIDRAM COPYRIGHT 2016 e oltre GNU/GPLv2 Caleb M (Maikuolan).

Questo script è un software "libero"; è possibile ridistribuirlo e/o modificarlo sotto i termini della GNU General Public License come pubblicato dalla Free Software Foundation; o la versione 2 della licenza, o (a propria scelta) una versione successiva. Questo script è distribuito nella speranza che possa essere utile, ma SENZA ALCUNA GARANZIA; senza neppure la implicita garanzia di COMMERCIABILITÀ o IDONEITÀ PER UN PARTICOLARE SCOPO. Vedere la GNU General Public License per ulteriori dettagli, situato nella LICENSE.txt file e disponibili anche da:

Questo documento ed il pacchetto associato ad esso possono essere scaricati liberamente da:

In primo luogo, avrai bisogno di una nuova copia di CIDRAM. È possibile scaricare un archivio dell'ultima versione di CIDRAM dal repository CIDRAM/CIDRAM. In particolare, avrai bisogno di una nuova copia della directory "vault" (tutto dall'archivio tranne la directory "vault" e il suo contenuto può essere tranquillamente cancellato o ignorato).

Prima della v3, era necessario installare CIDRAM da qualche parte all'interno della radice pubblica per poter accedere al front-end CIDRAM. Tuttavia, dalla v3 in poi, non è necessario, e per massimizzare la sicurezza e prevenire l'accesso non autorizzato a CIDRAM e ai suoi file, si consiglia invece di installare CIDRAM al di fuori della tua root pubblica. Non importa esattamente dove scegli di installare CIDRAM, a patto che sia in un posto accessibile da PHP, in un posto ragionevolmente sicuro, e in un posto di cui sei soddisfatto. Inoltre non è più necessario mantenere il nome della directory "vault", quindi puoi rinominare "vault" con il nome che preferisci (ma per comodità, la documentazione continuerà a fare riferimento ad essa come alla directory "vault").

Quando sei pronto, carica la directory "vault" nella posto scelta e assicurati che abbia i permessi necessari affinché PHP possa scrivere nella directory (a seconda del sistema in questione, a volte non dovrai fare nulla, oa volte dovrai impostare CHMOD 755 nella directory, o se ci sono problemi con 755, puoi provare 777, ma 777 non è raccomandato perché meno sicuro).

Successivamente, affinché CIDRAM sia in grado di proteggere la tua base di codice o CMS, dovrai creare un "punto di ingresso". Un tale punto di ingresso è costituito da tre cose:

- Inclusione del file "loader.php" in un punto appropriato nella tua codebase o CMS.

- Istanziazione del CIDRAM core.

- Chiamando il metodo "protect".

Un semplice esempio:

<?php

require_once '/path/to/the/vault/directory/loader.php';

(new \CIDRAM\CIDRAM\Core())->protect();Se stai usando un server web Apache e hai accesso a php.ini, puoi usare la direttiva auto_prepend_file per anteporre CIDRAM ogni volta che viene effettuata una richiesta PHP. In tal caso, il posto più appropriato per creare il tuo punto di ingresso sarebbe nel proprio file, e quindi citeresti quel file nella direttiva auto_prepend_file.

Esempio:

auto_prepend_file = "/path/to/your/entrypoint.php"

O questo nel file .htaccess:

php_value auto_prepend_file "/path/to/your/entrypoint.php"

In altri casi, il posto più appropriato per creare il tuo punto di ingresso sarebbe il più presto possibile all'interno della tua base di codice o CMS per essere sempre caricato ogni volta che qualcuno accede a qualsiasi pagina dell'intero sito web. Se la tua base di codice utilizza un "bootstrap", un buon esempio sarebbe proprio all'inizio del tuo file "bootstrap". Se la tua base di codice ha un file centrale responsabile della connessione al tuo database, un altro buon esempio sarebbe proprio all'inizio di quel file centrale.

CIDRAM è registrata con Packagist, e così, se si ha familiarità con Composer, è possibile utilizzare Composer per l'installazione di CIDRAM.

composer require cidram/cidram

CIDRAM è registrato come un plugin con il database dei plugin di WordPress, ed è possibile installare CIDRAM direttamente dalla pagina dei Plugin. È possibile installarlo nello stesso modo di qualsiasi altro plugin, e non sono necessari altri interventi.

Avvertimento: L'aggiornamento di CIDRAM tramite il dashboard dei plugin provoca un'installazione pulita! Se hai personalizzato l'installazione (cambiato la tua configurazione, installati i moduli, ecc), queste personalizzazioni verranno perse quando si aggiorna tramite la pagina dei plugin! I file di registro verranno persi anche quando vengono aggiornati tramite la pagina dei plugin! Per preservare i file di registro e le personalizzazioni, aggiorna tramite la pagina di aggiornamenti del front-end per CIDRAM.

Si consiglia vivamente di rivedere la configurazione della nuova installazione per poterla adattare alle proprie esigenze. Potresti anche voler installare moduli aggiuntivi, file di firma, creare regole ausiliarie, o implementare altre personalizzazioni in modo che la tua installazione sia in grado di soddisfare al meglio le tue esigenze. Consiglio di usare il front-end per fare queste cose.

CIDRAM dovrebbe bloccare automaticamente le richieste indesiderate al suo sito senza richiedere alcuna assistenza manuale, a parte la sua installazione iniziale.

È possibile personalizzare la sua configurazione e quali CIDR devono essere bloccati, modificando il vostro file di configurazione e/o file di firme.

Se si incontrano dei falsi positivi, per favore, contattatemi e fatemelo sapere. (Vedere: Che cosa è un "falso positivo"?).

CIDRAM può essere aggiornato manualmente o tramite il front-end. CIDRAM può anche essere aggiornato tramite Composer o WordPress, se originariamente installato tramite tali mezzi.

Il front-end fornisce un modo conveniente e facile da mantenere, gestire e aggiornare l'installazione CIDRAM. È possibile visualizzare, condividere e scaricare file di log attraverso la pagina di log, è possibile modificare la configurazione attraverso la pagina di configurazione, è possibile installare e disinstallare i componenti attraverso la pagina degli aggiornamenti, e si può caricare, scaricare e modificare i file nel vault tramite il file manager.

In modo simile a come avevi bisogno di creare un punto di ingresso affinché CIDRAM protegga il tuo sito Web, dovrai anche creare un punto di ingresso per accedere al front-end. Un tale punto di ingresso è costituito da tre cose:

- Inclusione del file "loader.php" in un punto appropriato nella tua codebase o CMS.

- Istanziazione del CIDRAM front-end.

- Chiamando il metodo "view".

Un semplice esempio:

<?php

require_once '/path/to/the/vault/directory/loader.php';

(new \CIDRAM\CIDRAM\FrontEnd())->view();La classe "FrontEnd" estende la classe "Core", il che significa che se lo si desidera, è possibile chiamare il metodo "protect" prima di chiamare il metodo "view" per impedire al traffico potenzialmente indesiderato di accedere al front-end. Farlo è del tutto facoltativo.

Un semplice esempio:

<?php

require_once '/path/to/the/vault/directory/loader.php';

$CIDRAM = new \CIDRAM\CIDRAM\FrontEnd();

$CIDRAM->protect();

$CIDRAM->view();Il posto più appropriato per creare un punto di ingresso per il front-end è nel proprio file dedicato. A differenza del tuo punto di ingresso creato in precedenza, desideri che il tuo punto di ingresso del front-end sia accessibile solo richiedendo direttamente il file specifico in cui esiste il punto di ingresso, quindi in questo caso non vorrai usare auto_prepend_file o .htaccess.

Dopo aver creato il tuo punto di ingresso del front-end, utilizza il tuo browser per accedervi. Dovrebbe essere presentata una pagina di accesso. Nella pagina di accesso, inserisci il nome utente e la password predefiniti (admin/password) e premi il pulsante di accesso.

Nota: Dopo aver effettuato l'accesso per la prima volta, al fine di impedire l'accesso non autorizzato al front-end, si dovrebbe cambiare immediatamente il nome utente e la password! Questo è molto importante, perché è possibile caricare codice PHP arbitrario al suo sito web attraverso il front-end.

Inoltre, per una sicurezza ottimale, si consiglia vivamente di abilitare "l'autenticazione a due fattori" per tutti i conti front-end (istruzioni fornite di seguito).

Le istruzioni sono fornite su ciascuna pagina del front-end, per spiegare il modo corretto di usarlo e la sua destinazione. Se avete bisogno di ulteriori spiegazioni o qualsiasi assistenza speciale, si prega di contattare il supporto. In alternativa, ci sono alcuni video disponibili su YouTube, che potrebbero aiutare per mezzo di dimostrazione.

È possibile rendere il front-end più sicuro attivando l'autenticazione a due fattori ("2FA"). Quando si accede a un account attivato per 2FA, viene inviata una posta elettronica all'indirizzo di posta elettronica associato a tale account. Questo indirizzo di posta elettronica contiene un "codice 2FA", che l'utente deve quindi inserire, inoltre al nome utente e alla password, per poter accedere utilizzando tale account. Ciò significa che l'ottenimento di una password dell'account non sarebbe sufficiente per consentire a qualsiasi hacker o potenziale utente malintenzionato di accedere a tale account, in quanto avrebbe anche bisogno di avere accesso all'indirizzo di posta elettronica associato a tale account per poter ricevere e utilizzare il codice 2FA associato alla sessione, rendendo così il front-end più sicuro.

Innanzitutto, per attivare l'autenticazione a due fattori, utilizzando la pagina degli aggiornamenti front-end, installare il componente PHPMailer. CIDRAM utilizza PHPMailer per l'invio di posta elettronica.

Dopo aver installato PHPMailer, dovrai compilare le direttive di configurazione per PHPMailer tramite la pagina di configurazione CIDRAM o il file di configurazione. Ulteriori informazioni su queste direttive di configurazione sono incluse nella sezione di configurazione di questo documento. Dopo aver compilato le direttive di configurazione di PHPMailer, imposta da enable_two_factor x true. L'autenticazione a due fattori dovrebbe ora essere attivata.

Successivamente, dovrai associare un indirizzo di posta elettronica a un account, in modo che CIDRAM sappia dove inviare i codici 2FA quando accede con quell'account. Per fare ciò, usa l'indirizzo di posta elettronica come nome utente per l'account (come foo@bar.tld), o includere l'indirizzo di posta elettronica come parte del nome utente nello stesso modo in cui si farebbe quando si invia una posta elettronica normalmente (come Foo Bar <foo@bar.tld>).

Nota: Proteggere il tuo vault dall'accesso non autorizzato (per esempio, per mezzo di rafforzando le autorizzazioni di sicurezza e di accesso pubblico del tuo server), è particolarmente importante qui, a causa di tale accesso non autorizzato al file di configurazione (che è memorizzato nel vault), potrebbe rischiare di esporre le impostazioni SMTP in uscita (incluso il nome utente e la password per il tuo SMTP). È meglio assicurarsi che il vault sia correttamente protetto prima di attivare l'autenticazione a due fattori. Se non sei in grado di farlo, almeno, dovresti creare un nuovo account di posta elettronica, dedicato a questo scopo, in quanto tale per ridurre i rischi associati alle impostazioni SMTP esposte.

Il seguente è un elenco di variabili trovate nelle config.yml file di configurazione di CIDRAM, insieme con una descrizione del loro scopo e funzione.

Configurazione (v3)

│

├───general

│ stages [string]

│ fields [string]

│ timezone [string]

│ time_offset [int]

│ time_format [string]

│ ipaddr [string]

│ http_response_header_code [int]

│ silent_mode [string]

│ silent_mode_response_header_code [int]

│ lang [string]

│ lang_override [bool]

│ numbers [string]

│ emailaddr [string]

│ emailaddr_display_style [string]

│ ban_override [int]

│ default_dns [string]

│ default_algo [string]

│ statistics [string]

│ force_hostname_lookup [bool]

│ allow_gethostbyaddr_lookup [bool]

│ disabled_channels [string]

│ default_timeout [int]

│ sensitive [string]

│ email_notification_address [string]

│ email_notification_name [string]

├───components

│ ipv4 [string]

│ ipv6 [string]

│ modules [string]

│ imports [string]

│ events [string]

├───logging

│ standard_log [string]

│ apache_style_log [string]

│ serialised_log [string]

│ error_log [string]

│ outbound_request_log [string]

│ report_log [string]

│ truncate [string]

│ log_rotation_limit [int]

│ log_rotation_action [string]

│ log_banned_ips [bool]

│ log_sanitisation [bool]

├───frontend

│ frontend_log [string]

│ signatures_update_event_log [string]

│ max_login_attempts [int]

│ theme [string]

│ magnification [float]

│ custom_header [string]

│ custom_footer [string]

│ remotes [string]

│ enable_two_factor [bool]

├───signatures

│ shorthand [string]

│ default_tracktime [string]

│ infraction_limit [int]

│ tracking_override [bool]

├───verification

│ search_engines [string]

│ social_media [string]

│ other [string]

│ adjust [string]

├───recaptcha

│ usemode [int]

│ lockip [bool]

│ lockuser [bool]

│ sitekey [string]

│ secret [string]

│ expiry [float]

│ recaptcha_log [string]

│ signature_limit [int]

│ api [string]

│ show_cookie_warning [bool]

│ show_api_message [bool]

│ nonblocked_status_code [int]

├───hcaptcha

│ usemode [int]

│ lockip [bool]

│ lockuser [bool]

│ sitekey [string]

│ secret [string]

│ expiry [float]

│ hcaptcha_log [string]

│ signature_limit [int]

│ api [string]

│ show_cookie_warning [bool]

│ show_api_message [bool]

│ nonblocked_status_code [int]

├───legal

│ pseudonymise_ip_addresses [bool]

│ privacy_policy [string]

├───template_data

│ theme [string]

│ magnification [float]

│ css_url [string]

│ block_event_title [string]

│ captcha_title [string]

│ custom_header [string]

│ custom_footer [string]

├───rate_limiting

│ max_bandwidth [string]

│ max_requests [int]

│ precision_ipv4 [int]

│ precision_ipv6 [int]

│ allowance_period [string]

│ exceptions [string]

│ segregate [bool]

├───supplementary_cache_options

│ prefix [string]

│ enable_apcu [bool]

│ enable_memcached [bool]

│ enable_redis [bool]

│ enable_pdo [bool]

│ memcached_host [string]

│ memcached_port [int]

│ redis_host [string]

│ redis_port [int]

│ redis_timeout [float]

│ redis_database_number [int]

│ pdo_dsn [string]

│ pdo_username [string]

│ pdo_password [string]

└───bypasses

used [string]

Configurazione generale (qualsiasi configurazione di base non appartenente ad altre categorie).

- Controlli per le fasi della catena di esecuzione (se abilitato, se gli errori sono registrati, ecc).

stages

├─Tests ("Esegui test sui file di firma")

├─Modules ("Esegui moduli")

├─SearchEngineVerification ("Esegui la verifica dei motori di ricerca")

├─SocialMediaVerification ("Esegui la verifica dei social media")

├─OtherVerification ("Esegui un'altra verifica")

├─Aux ("Esegui regole ausiliarie")

├─Tracking ("Esegui il tracciamento IP")

├─RL ("Esegui la limitazione della velocità")

├─CAPTCHA ("Presenta i CAPTCHA (richieste bloccate)")

├─Reporting ("Esegui rapporti")

├─Statistics ("Aggiorna le statistiche")

├─Webhooks ("Esegui webhook")

├─PrepareFields ("Preparare i campi per l'output e i registri")

├─Output ("Genera output (richieste bloccate)")

├─WriteLogs ("Scrivi nei file di log (richieste bloccate)")

├─Terminate ("Termina la richiesta (richieste bloccate)")

├─AuxRedirect ("Reindirizzamento secondo regole ausiliarie")

└─NonBlockedCAPTCHA ("Presenta i CAPTCHA (richieste non bloccate)")

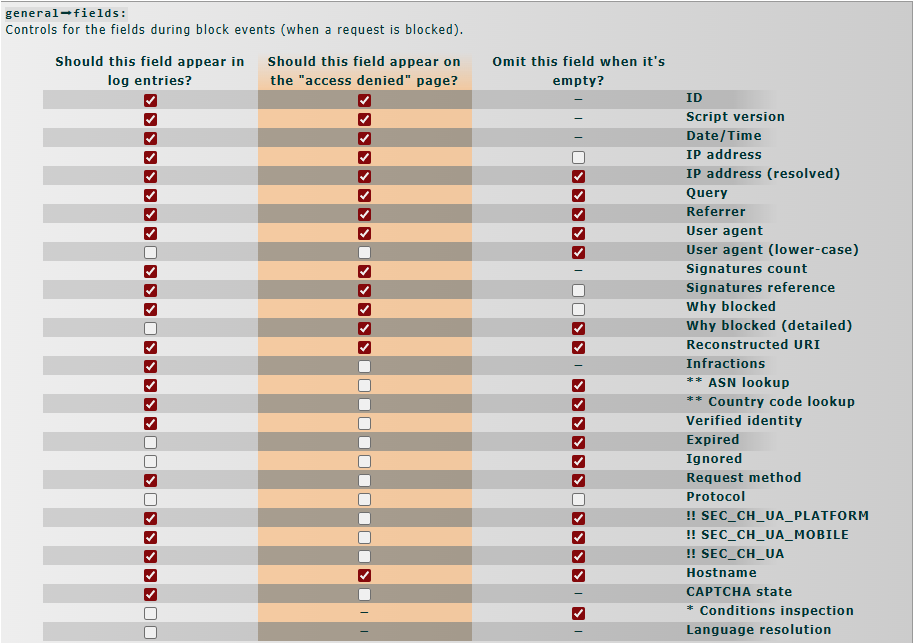

- Controlli per i campi durante gli eventi di blocco (quando una richiesta è bloccata).

fields

├─ID ("ID")

├─ScriptIdent ("Versione dello script")

├─DateTime ("Data/Tempo")

├─IPAddr ("Indirizzo IP")

├─IPAddrResolved ("Indirizzo IP (risoluto)")

├─Query ("Query")

├─Referrer ("Referente")

├─UA ("Agente utente")

├─UALC ("Agente utente (minuscolo)")

├─SignatureCount ("Conteggio delle firme")

├─Signatures ("Riferimento delle firme")

├─WhyReason ("Perché bloccato")

├─ReasonMessage ("Perché bloccato (dettagliato)")

├─rURI ("URI Ricostruito")

├─Infractions ("Infrazioni")

├─ASNLookup ("** Ricerca per ASN")

├─CCLookup ("** Ricerca per codice paese")

├─Verified ("Identità verificata")

├─Expired ("Scaduta")

├─Ignored ("Ignorato")

├─Request_Method ("Metodo di richiesta")

├─Protocol ("Protocollo")

├─SEC_CH_UA_PLATFORM ("!! SEC_CH_UA_PLATFORM")

├─SEC_CH_UA_MOBILE ("!! SEC_CH_UA_MOBILE")

├─SEC_CH_UA ("!! SEC_CH_UA")

├─Hostname ("Nome host")

├─CAPTCHA ("Stato CAPTCHA")

├─Inspection ("* Ispezione delle condizioni")

└─ClientL10NAccepted ("Risoluzione della lingua")

- Destinato solo al debug delle regole ausiliarie. Non mostrato agli utenti bloccati.

** Richiede la funzionalità di ricerca ASN (ad es., tramite il modulo IP-API o BGPView).

!! Questo è un suggerimento client a bassa entropia. I suggerimenti client sono una nuova tecnologia Web sperimentale che non è ancora ampiamente supportata in tutti i browser e nei principali client. Guarda anche: Sec-CH-UA - HTTP | MDN. Sebbene i suggerimenti client possano essere utili per il rilevamento delle impronte digitali, poiché non sono ampiamente supportati, la loro presenza nelle richieste non deve essere presupposta né considerata attendibile (cioè, bloccare in base alla loro assenza è una cattiva idea).

- Questo è usato per specificare il fuso orario da usare (per esempio, Africa/Cairo, America/New_York, Asia/Tokyo, Australia/Perth, Europe/Berlin, Pacific/Guam, ecc). Specifica "SYSTEM" per consentire a PHP di gestirlo automaticamente.

timezone

├─SYSTEM ("Utilizza il fuso orario predefinito del sistema.")

├─UTC ("UTC")

└─…Altro

- Fuso orario offset in minuti.

- Il formato della data/ora di notazione usata da CIDRAM. Ulteriori opzioni possono essere aggiunti su richiesta.

time_format

├─{Day}, {dd} {Mon} {yyyy} {hh}:{ii}:{ss} {tz} ("{Day}, {dd} {Mon} {yyyy} {hh}:{ii}:{ss} {tz}")

├─{Day}, {dd} {Mon} {yyyy} {hh}:{ii}:{ss} ("{Day}, {dd} {Mon} {yyyy} {hh}:{ii}:{ss}")

├─{Day}, {dd} {Mon} {yyyy} ("{Day}, {dd} {Mon} {yyyy}")

├─{yyyy}.{mm}.{dd} {hh}:{ii}:{ss} {tz} ("{yyyy}.{mm}.{dd} {hh}:{ii}:{ss} {tz}")

├─{yyyy}.{mm}.{dd} {hh}:{ii}:{ss} ("{yyyy}.{mm}.{dd} {hh}:{ii}:{ss}")

├─{yyyy}.{mm}.{dd} ("{yyyy}.{mm}.{dd}")

├─{yyyy}-{mm}-{dd} {hh}:{ii}:{ss} {tz} ("{yyyy}-{mm}-{dd} {hh}:{ii}:{ss} {tz}")

├─{yyyy}-{mm}-{dd} {hh}:{ii}:{ss} ("{yyyy}-{mm}-{dd} {hh}:{ii}:{ss}")

├─{yyyy}-{mm}-{dd} ("{yyyy}-{mm}-{dd}")

├─{yyyy}/{mm}/{dd} {hh}:{ii}:{ss} {tz} ("{yyyy}/{mm}/{dd} {hh}:{ii}:{ss} {tz}")

├─{yyyy}/{mm}/{dd} {hh}:{ii}:{ss} ("{yyyy}/{mm}/{dd} {hh}:{ii}:{ss}")

├─{yyyy}/{mm}/{dd} ("{yyyy}/{mm}/{dd}")

├─{dd}.{mm}.{yyyy} {hh}:{ii}:{ss} {tz} ("{dd}.{mm}.{yyyy} {hh}:{ii}:{ss} {tz}")

├─{dd}.{mm}.{yyyy} {hh}:{ii}:{ss} ("{dd}.{mm}.{yyyy} {hh}:{ii}:{ss}")

├─{dd}.{mm}.{yyyy} ("{dd}.{mm}.{yyyy}")

├─{dd}-{mm}-{yyyy} {hh}:{ii}:{ss} {tz} ("{dd}-{mm}-{yyyy} {hh}:{ii}:{ss} {tz}")

├─{dd}-{mm}-{yyyy} {hh}:{ii}:{ss} ("{dd}-{mm}-{yyyy} {hh}:{ii}:{ss}")

├─{dd}-{mm}-{yyyy} ("{dd}-{mm}-{yyyy}")

├─{dd}/{mm}/{yyyy} {hh}:{ii}:{ss} {tz} ("{dd}/{mm}/{yyyy} {hh}:{ii}:{ss} {tz}")

├─{dd}/{mm}/{yyyy} {hh}:{ii}:{ss} ("{dd}/{mm}/{yyyy} {hh}:{ii}:{ss}")

├─{dd}/{mm}/{yyyy} ("{dd}/{mm}/{yyyy}")

├─{mm}.{dd}.{yyyy} {hh}:{ii}:{ss} {tz} ("{mm}.{dd}.{yyyy} {hh}:{ii}:{ss} {tz}")

├─{mm}.{dd}.{yyyy} {hh}:{ii}:{ss} ("{mm}.{dd}.{yyyy} {hh}:{ii}:{ss}")

├─{mm}.{dd}.{yyyy} ("{mm}.{dd}.{yyyy}")

├─{mm}-{dd}-{yyyy} {hh}:{ii}:{ss} {tz} ("{mm}-{dd}-{yyyy} {hh}:{ii}:{ss} {tz}")

├─{mm}-{dd}-{yyyy} {hh}:{ii}:{ss} ("{mm}-{dd}-{yyyy} {hh}:{ii}:{ss}")

├─{mm}-{dd}-{yyyy} ("{mm}-{dd}-{yyyy}")

├─{mm}/{dd}/{yyyy} {hh}:{ii}:{ss} {tz} ("{mm}/{dd}/{yyyy} {hh}:{ii}:{ss} {tz}")

├─{mm}/{dd}/{yyyy} {hh}:{ii}:{ss} ("{mm}/{dd}/{yyyy} {hh}:{ii}:{ss}")

├─{mm}/{dd}/{yyyy} ("{mm}/{dd}/{yyyy}")

├─{yy}.{mm}.{dd} {hh}:{ii}:{ss} {tz} ("{yy}.{mm}.{dd} {hh}:{ii}:{ss} {tz}")

├─{yy}.{mm}.{dd} {hh}:{ii}:{ss} ("{yy}.{mm}.{dd} {hh}:{ii}:{ss}")

├─{yy}.{mm}.{dd} ("{yy}.{mm}.{dd}")

├─{yy}-{mm}-{dd} {hh}:{ii}:{ss} {tz} ("{yy}-{mm}-{dd} {hh}:{ii}:{ss} {tz}")

├─{yy}-{mm}-{dd} {hh}:{ii}:{ss} ("{yy}-{mm}-{dd} {hh}:{ii}:{ss}")

├─{yy}-{mm}-{dd} ("{yy}-{mm}-{dd}")

├─{yy}/{mm}/{dd} {hh}:{ii}:{ss} {tz} ("{yy}/{mm}/{dd} {hh}:{ii}:{ss} {tz}")

├─{yy}/{mm}/{dd} {hh}:{ii}:{ss} ("{yy}/{mm}/{dd} {hh}:{ii}:{ss}")

├─{yy}/{mm}/{dd} ("{yy}/{mm}/{dd}")

├─{dd}.{mm}.{yy} {hh}:{ii}:{ss} {tz} ("{dd}.{mm}.{yy} {hh}:{ii}:{ss} {tz}")

├─{dd}.{mm}.{yy} {hh}:{ii}:{ss} ("{dd}.{mm}.{yy} {hh}:{ii}:{ss}")

├─{dd}.{mm}.{yy} ("{dd}.{mm}.{yy}")

├─{dd}-{mm}-{yy} {hh}:{ii}:{ss} {tz} ("{dd}-{mm}-{yy} {hh}:{ii}:{ss} {tz}")

├─{dd}-{mm}-{yy} {hh}:{ii}:{ss} ("{dd}-{mm}-{yy} {hh}:{ii}:{ss}")

├─{dd}-{mm}-{yy} ("{dd}-{mm}-{yy}")

├─{dd}/{mm}/{yy} {hh}:{ii}:{ss} {tz} ("{dd}/{mm}/{yy} {hh}:{ii}:{ss} {tz}")

├─{dd}/{mm}/{yy} {hh}:{ii}:{ss} ("{dd}/{mm}/{yy} {hh}:{ii}:{ss}")

├─{dd}/{mm}/{yy} ("{dd}/{mm}/{yy}")

├─{mm}.{dd}.{yy} {hh}:{ii}:{ss} {tz} ("{mm}.{dd}.{yy} {hh}:{ii}:{ss} {tz}")

├─{mm}.{dd}.{yy} {hh}:{ii}:{ss} ("{mm}.{dd}.{yy} {hh}:{ii}:{ss}")

├─{mm}.{dd}.{yy} ("{mm}.{dd}.{yy}")

├─{mm}-{dd}-{yy} {hh}:{ii}:{ss} {tz} ("{mm}-{dd}-{yy} {hh}:{ii}:{ss} {tz}")

├─{mm}-{dd}-{yy} {hh}:{ii}:{ss} ("{mm}-{dd}-{yy} {hh}:{ii}:{ss}")

├─{mm}-{dd}-{yy} ("{mm}-{dd}-{yy}")

├─{mm}/{dd}/{yy} {hh}:{ii}:{ss} {tz} ("{mm}/{dd}/{yy} {hh}:{ii}:{ss} {tz}")

├─{mm}/{dd}/{yy} {hh}:{ii}:{ss} ("{mm}/{dd}/{yy} {hh}:{ii}:{ss}")

├─{mm}/{dd}/{yy} ("{mm}/{dd}/{yy}")

├─{yyyy}年{m}月{d}日 {hh}時{ii}分{ss}秒 ("{yyyy}年{m}月{d}日 {hh}時{ii}分{ss}秒")

├─{yyyy}年{m}月{d}日 {hh}:{ii}:{ss} {tz} ("{yyyy}年{m}月{d}日 {hh}:{ii}:{ss} {tz}")

├─{yyyy}年{m}月{d}日 ("{yyyy}年{m}月{d}日")

├─{yy}年{m}月{d}日 {hh}時{ii}分{ss}秒 ("{yy}年{m}月{d}日 {hh}時{ii}分{ss}秒")

├─{yy}年{m}月{d}日 {hh}:{ii}:{ss} {tz} ("{yy}年{m}月{d}日 {hh}:{ii}:{ss} {tz}")

├─{yy}年{m}月{d}日 ("{yy}年{m}月{d}日")

├─{yyyy}년 {m}월 {d}일 {hh}시 {ii}분 {ss}초 ("{yyyy}년 {m}월 {d}일 {hh}시 {ii}분 {ss}초")

├─{yyyy}년 {m}월 {d}일 {hh}:{ii}:{ss} {tz} ("{yyyy}년 {m}월 {d}일 {hh}:{ii}:{ss} {tz}")

├─{yyyy}년 {m}월 {d}일 ("{yyyy}년 {m}월 {d}일")

├─{yy}년 {m}월 {d}일 {hh}시 {ii}분 {ss}초 ("{yy}년 {m}월 {d}일 {hh}시 {ii}분 {ss}초")

├─{yy}년 {m}월 {d}일 {hh}:{ii}:{ss} {tz} ("{yy}년 {m}월 {d}일 {hh}:{ii}:{ss} {tz}")

├─{yy}년 {m}월 {d}일 ("{yy}년 {m}월 {d}일")

├─{yyyy}-{mm}-{dd}T{hh}:{ii}:{ss}{t:z} ("{yyyy}-{mm}-{dd}T{hh}:{ii}:{ss}{t:z}")

├─{d}. {m}. {yyyy} ("{d}. {m}. {yyyy}")

└─…Altro

Segnaposto – Spiegazione – Esempio basato sul 2024-04-30T18:27:49+08:00.

{yyyy} – L'anno – Per esempio, 2024.

{yy} – L'anno abbreviato – Per esempio, 24.

{Mon} – Il nome abbreviato del mese (in inglese) – Per esempio, Apr.

{mm} – Il mese con gli zeri iniziali – Per esempio, 04.

{m} – Il mese – Per esempio, 4.

{Day} – Il nome abbreviato del giorno (in inglese) – Per esempio, Tue.

{dd} – Il giorno con gli zeri iniziali – Per esempio, 30.

{d} – Il giorno – Per esempio, 30.

{hh} – L'ora con gli zeri iniziali (utilizza il formato 24 ore) – Per esempio, 18.

{h} – L'ora (utilizza il formato 24 ore) – Per esempio, 18.

{ii} – I minuti con gli zeri iniziali – Per esempio, 27.

{i} – I minuti – Per esempio, 27.

{ss} – Il secondo con zeri iniziali – Per esempio, 49.

{s} – Il secondo – Per esempio, 49.

{tz} – Il fuso orario (senza i due punti) – Per esempio, +0800.

{t:z} – Il fuso orario (con i due punti) – Per esempio, +08:00.

- Dove trovare l'indirizzo IP di collegamento richiesta? (Utile per servizi come Cloudflare e simili). Predefinito = REMOTE_ADDR. AVVISO: Non modificare questa se non sai quello che stai facendo!

ipaddr

├─HTTP_INCAP_CLIENT_IP ("HTTP_INCAP_CLIENT_IP (Incapsula)")

├─HTTP_CF_CONNECTING_IP ("HTTP_CF_CONNECTING_IP (Cloudflare)")

├─CF-Connecting-IP ("CF-Connecting-IP (Cloudflare)")

├─HTTP_X_FORWARDED_FOR ("HTTP_X_FORWARDED_FOR (Cloudbric)")

├─X-Forwarded-For ("X-Forwarded-For (Squid)")

├─Forwarded ("Forwarded")

├─REMOTE_ADDR ("REMOTE_ADDR (Predefinito)")

└─…Altro

Guarda anche:

- Quale messaggio di stato HTTP dovrebbe inviare CIDRAM durante il blocco delle richieste?

http_response_header_code

├─200 (200 OK): Meno robusto, ma più facile da usare. Molto probabilmente le richieste

│ automatiche interpreteranno questa risposta come un'indicazione che la

│ richiesta riuscito.

├─403 (403 Forbidden (Vietato)): Un po' più robusto, ma un po' meno facile da usare. Consigliato per la

│ maggior parte delle circostanze generali.

├─410 (410 Gone (Andato)): Potrebbe causare problemi durante la risoluzione dei falsi positivi, perché

│ alcuni browser memorizzano nella cache questo messaggio di stato e non

│ inviano richieste successive, anche dopo essere stati sbloccati. Può essere

│ il più preferibile in alcuni contesti, per specifici tipi di traffico.

├─418 (418 I'm a teapot (Sono una teiera)): Fa riferimento a uno scherzo di pesce d'aprile (<a

│ href="https://tools.ietf.org/html/rfc2324" dir="ltr" hreflang="en-US"

│ rel="noopener noreferrer external">RFC 2324</a>). È molto improbabile che

│ venga compreso da qualsiasi client, bot, browser, o altro. Fornito per

│ divertimento e comodità, ma generalmente non consigliato.

├─451 (451 Unavailable For Legal Reasons (Non disponibile per motivi legali)): Consigliato in caso di blocco principalmente per motivi legali. Non

│ consigliato in altri contesti.

└─503 (503 Service Unavailable (Servizio non disponibile)): Più robusto, ma meno facile da usare. Consigliato per quando si è sotto

attacco, o quando si ha a che fare con traffico indesiderato estremamente

persistente.

- CIDRAM dovrebbe reindirizzare silenziosamente tutti i tentativi di accesso bloccati invece di visualizzare la pagina "accesso negato"? Se si, specificare la localizzazione di reindirizzare i tentativi di accesso bloccati. Se no, lasciare questo variabile vuoto.

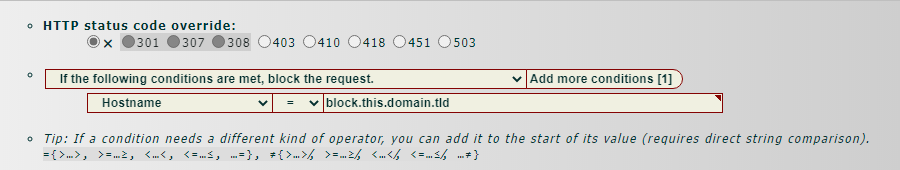

- Quale messaggio di stato HTTP dovrebbe inviare CIDRAM quando reindirizza silenziosamente i tentativi di accesso bloccati?

silent_mode_response_header_code

├─301 (301 Moved Permanently (Spostato definitivamente)): Indica al client che il reindirizzamento è PERMANENTE, e che il metodo di

│ richiesta utilizzato per il reindirizzamento PUÒ essere diverso dal metodo

│ di richiesta utilizzato per la richiesta iniziale.

├─302 (302 Found (Trovato)): Indica al client che il reindirizzamento è TEMPORANEO, e che il metodo di

│ richiesta utilizzato per il reindirizzamento PUÒ essere diverso dal metodo

│ di richiesta utilizzato per la richiesta iniziale.

├─307 (307 Temporary Redirect (Reindirizzamento temporaneo)): Indica al client che il reindirizzamento è TEMPORANEO, e che il metodo di

│ richiesta utilizzato per il reindirizzamento NON può essere diverso dal

│ metodo di richiesta utilizzato per la richiesta iniziale.

└─308 (308 Permanent Redirect (Reindirizzamento permanente)): Indica al client che il reindirizzamento è PERMANENTE, e che il metodo di

richiesta utilizzato per il reindirizzamento NON può essere diverso dal

metodo di richiesta utilizzato per la richiesta iniziale.

Indipendentemente da come istruiamo il cliente, è importante ricordare che alla fine non abbiamo alcun controllo su ciò che il cliente sceglie di fare, e non c'è alcuna garanzia che il cliente rispetti le nostre istruzioni.

- Specifica la lingua predefinita per CIDRAM.

lang

├─af ("Afrikaans")

├─ar ("العربية")

├─bg ("Български")

├─bn ("বাংলা")

├─bs ("Bosanski")

├─ca ("Català")

├─cs ("Čeština")

├─de ("Deutsch")

├─en ("English (AU/GB/NZ)")

├─en-CA ("English (CA)")

├─en-US ("English (US)")

├─es ("Español")

├─fa ("فارسی")

├─fr ("Français")

├─gl ("Galego")

├─gu ("ગુજરાતી")

├─he ("עברית")

├─hi ("हिंदी")

├─hr ("Hrvatski")

├─id ("Bahasa Indonesia")

├─it ("Italiano")

├─ja ("日本語")

├─ko ("한국어")

├─lv ("Latviešu")

├─ms ("Bahasa Melayu")

├─nl ("Nederlandse")

├─no ("Norsk")

├─pa ("ਪੰਜਾਬੀ")

├─pl ("Polski")

├─pt-BR ("Português (Brasil)")

├─pt-PT ("Português (Europeu)")

├─ro ("Română")

├─ru ("Русский")

├─sv ("Svenska")

├─sr ("Српски")

├─ta ("தமிழ்")

├─th ("ภาษาไทย")

├─tr ("Türkçe")

├─uk ("Українська")

├─ur ("اردو")

├─vi ("Tiếng Việt")

├─zh-Hans ("中文(简体)")

└─zh-Hant ("中文(傳統)")

- Localizzare secondo HTTP_ACCEPT_LANGUAGE quando possibile? True = Sì [Predefinito]; False = No.

- Come preferisci che i numeri siano visualizzati? Seleziona l'esempio che ti sembra più corretto.

numbers

├─Arabic-1 ("١٢٣٤٥٦٧٫٨٩")

├─Arabic-2 ("١٬٢٣٤٬٥٦٧٫٨٩")

├─Arabic-3 ("۱٬۲۳۴٬۵۶۷٫۸۹")

├─Arabic-4 ("۱۲٬۳۴٬۵۶۷٫۸۹")

├─Armenian ("Ճ̅Ի̅Գ̅ՏՇԿԷ")

├─Base-12 ("4b6547.a8")

├─Base-16 ("12d687.e3")

├─Bengali-1 ("১২,৩৪,৫৬৭.৮৯")

├─Burmese-1 ("၁၂၃၄၅၆၇.၈၉")

├─China-1 ("123,4567.89")

├─Chinese-Simplified ("一百二十三万四千五百六十七点八九")

├─Chinese-Simplified-Financial ("壹佰贰拾叁萬肆仟伍佰陆拾柒点捌玖")

├─Chinese-Traditional ("一百二十三萬四千五百六十七點八九")

├─Chinese-Traditional-Financial ("壹佰貳拾叄萬肆仟伍佰陸拾柒點捌玖")

├─Fullwidth ("1234567.89")

├─Geez ("፻፳፫፼፵፭፻፷፯")

├─Hebrew ("א׳׳ב׳קג׳יד׳ךסז")

├─India-1 ("12,34,567.89")

├─India-2 ("१२,३४,५६७.८९")

├─India-3 ("૧૨,૩૪,૫૬૭.૮૯")

├─India-4 ("੧੨,੩੪,੫੬੭.੮੯")

├─India-5 ("೧೨,೩೪,೫೬೭.೮೯")

├─India-6 ("౧౨,౩౪,౫౬౭.౮౯")

├─Japanese ("百万二十万三万四千五百六十七・八九分")

├─Javanese ("꧑꧒꧓꧔꧕꧖꧗.꧘꧙")

├─Khmer-1 ("១.២៣៤.៥៦៧,៨៩")

├─Lao-1 ("໑໒໓໔໕໖໗.໘໙")

├─Latin-1 ("1,234,567.89")

├─Latin-2 ("1 234 567.89")

├─Latin-3 ("1.234.567,89")

├─Latin-4 ("1 234 567,89")

├─Latin-5 ("1,234,567·89")

├─Mayan ("𝋧𝋮𝋦𝋨𝋧.𝋱𝋰")

├─Mongolian ("᠑᠒᠓᠔᠕᠖᠗.᠘᠙")

├─NoSep-1 ("1234567.89")

├─NoSep-2 ("1234567,89")

├─Odia ("୧୨୩୪୫୬୭.୮୯")

├─Roman ("M̅C̅C̅X̅X̅X̅I̅V̅DLXVII")

├─SDN-Dwiggins ("4E6,547;X8")

├─SDN-Pitman ("4↋6,547;↊8")

├─Tamil ("௲௲௨௱௲௩௰௲௪௲௫௱௬௰௭")

├─Thai-1 ("๑,๒๓๔,๕๖๗.๘๙")

├─Thai-2 ("๑๒๓๔๕๖๗.๘๙")

└─Tibetan ("༡༢༣༤༥༦༧.༨༩")

- Se si desidera, è possibile fornire un indirizzo di posta elettronica qui a dare utenti quando sono bloccati, per loro di utilizzare come punto di contatto per supporto e/o assistenza per il caso di che vengano bloccate per errore. AVVERTIMENTO: Qualunque sia l'indirizzo di posta elettronica si fornisce qui sarà certamente acquisito dal spambots e raschietti/scrapers nel corso del suo essere usato qui, e così, è fortemente raccomandato che se si sceglie di fornire un indirizzo di posta elettronica qui, che si assicurare che l'indirizzo di posta elettronica si fornisce qui è un indirizzo monouso e/o un indirizzo che si non ti dispiace essere spammato (in altre parole, probabilmente si non vuole usare il personale primaria o commerciale primaria indirizzi di posta elettronica).

- Come preferisci che l'indirizzo di posta elettronica venga presentato agli utenti?

emailaddr_display_style

├─default ("Link cliccabile")

└─noclick ("Testo non cliccabile")

- Sostituire "http_response_header_code" quando "infraction_limit" è superato? 200 = Non sostituire [Predefinito]. Altri valori sono uguali ai valori disponibili per "http_response_header_code".

ban_override

├─200 (200 OK): Meno robusto, ma più facile da usare. Molto probabilmente le richieste

│ automatiche interpreteranno questa risposta come un'indicazione che la

│ richiesta riuscito.

├─403 (403 Forbidden (Vietato)): Un po' più robusto, ma un po' meno facile da usare. Consigliato per la

│ maggior parte delle circostanze generali.

├─410 (410 Gone (Andato)): Potrebbe causare problemi durante la risoluzione dei falsi positivi, perché

│ alcuni browser memorizzano nella cache questo messaggio di stato e non

│ inviano richieste successive, anche dopo essere stati sbloccati. Può essere

│ il più preferibile in alcuni contesti, per specifici tipi di traffico.

├─418 (418 I'm a teapot (Sono una teiera)): Fa riferimento a uno scherzo di pesce d'aprile (<a

│ href="https://tools.ietf.org/html/rfc2324" dir="ltr" hreflang="en-US"

│ rel="noopener noreferrer external">RFC 2324</a>). È molto improbabile che

│ venga compreso da qualsiasi client, bot, browser, o altro. Fornito per

│ divertimento e comodità, ma generalmente non consigliato.

├─451 (451 Unavailable For Legal Reasons (Non disponibile per motivi legali)): Consigliato in caso di blocco principalmente per motivi legali. Non

│ consigliato in altri contesti.

└─503 (503 Service Unavailable (Servizio non disponibile)): Più robusto, ma meno facile da usare. Consigliato per quando si è sotto

attacco, o quando si ha a che fare con traffico indesiderato estremamente

persistente.

- Un elenco di server DNS da utilizzare per le ricerche dei nomi di host. AVVISO: Non modificare questa se non sai quello che stai facendo!

FAQ. Cosa posso usare per "default_dns"?

- Definisce quale algoritmo da utilizzare per tutte le password e le sessioni in futuro.

default_algo

├─PASSWORD_DEFAULT ("PASSWORD_DEFAULT")

├─PASSWORD_BCRYPT ("PASSWORD_BCRYPT")

├─PASSWORD_ARGON2I ("PASSWORD_ARGON2I")

└─PASSWORD_ARGON2ID ("PASSWORD_ARGON2ID (PHP >= 7.3.0)")

- Controlla quali informazioni statistiche tracciare.

statistics

├─Blocked-IPv4 ("Richieste bloccate – IPv4")

├─Blocked-IPv6 ("Richieste bloccate – IPv6")

├─Blocked-Other ("Richieste bloccate – Altro")

├─Banned-IPv4 ("Richieste vietate – IPv4")

├─Banned-IPv6 ("Richieste vietate – IPv6")

├─Passed-IPv4 ("Richieste accettate – IPv4")

├─Passed-IPv6 ("Richieste accettate – IPv6")

├─Passed-Other ("Richieste accettate – Altro")

├─CAPTCHAs-Failed ("Tentativi di CAPTCHA – Fallito!")

├─CAPTCHAs-Passed ("Tentativi di CAPTCHA – Successo!")

├─Reported-IPv4-OK ("Richieste rapportate ad API esterne – IPv4 – OK")

├─Reported-IPv4-Failed ("Richieste rapportate ad API esterne – IPv4 – Fallito")

├─Reported-IPv6-OK ("Richieste rapportate ad API esterne – IPv6 – OK")

└─Reported-IPv6-Failed ("Richieste rapportate ad API esterne – IPv6 – Fallito")

Nota: È possibile controllare se tenere traccia delle statistiche per le regole ausiliarie dalla pagina delle regole ausiliarie.

- Forzare la ricerca degli nome di host? True = Sì; False = No [Predefinito]. Le ricerche di nome di host vengono normalmente eseguite su base della necessità, ma può essere forzato a tutte le richieste. Ciò può essere utile come mezzo per fornire informazioni più dettagliate nei file di log, ma può anche avere un effetto leggermente negativo sulle prestazioni.

- Consenti ricerche gethostbyaddr quando UDP non è disponibile? True = Sì [Predefinito]; False = No.

Nota: Le ricerche IPv6 potrebbero non funzionare correttamente su alcuni sistemi a 32 bit.

- Questo può essere usato per impedire a CIDRAM di usare canali particolari quando si inviano richieste (ad esempio, quando si aggiorna, quando si recuperano i metadati del componente, ecc).

disabled_channels

├─GitHub ("GitHub")

├─BitBucket ("BitBucket")

└─GoogleDNS ("GoogleDNS")

- Il tempo scaduto predefinito da utilizzare per le richieste esterne? Predefinito = 12 secondi.

- Un elenco di percorsi da considerare come pagine sensibili. Ogni percorso elencato verrà confrontato con l'URI ricostruito quando necessario. Un percorso che inizia con una barra verrà trattato come letterale, e confrontato dal componente del percorso della richiesta in poi. In alternativa, un percorso che inizia con un carattere non alfanumerico, e termina con lo stesso carattere (o lo stesso carattere più un flag "i" facoltativo) verrà trattato come un'espressione regolare. Qualsiasi altro tipo di percorso verrà trattato come letterale, e può corrispondere a qualsiasi parte dell'URI. Il fatto che un percorso sia considerato una pagina sensibile può influire sul comportamento di alcuni moduli, ma non ha alcun effetto in altri casi.

- Se hai scelto di ricevere notifiche da CIDRAM via la posta elettronica, ad esempio, quando vengono innescate regole ausiliarie specifiche, puoi specificare l'indirizzo del destinatario per tali notifiche qui.

- Se hai scelto di ricevere notifiche da CIDRAM via la posta elettronica, ad esempio, quando vengono innescate regole ausiliarie specifiche, puoi specificare il nome del destinatario per tali notifiche qui.

Configurazione per l'attivazione e la disattivazione dei componenti utilizzati da CIDRAM. Tipicamente popolato dalla pagina degli aggiornamenti, ma può anche essere gestito da qui per un controllo più accurato e per componenti personalizzati non riconosciuti dalla pagina degli aggiornamenti.

- File di firma IPv4.

- File di firma IPv6.

- Moduli.

- Importazioni. Tipicamente utilizzato per fornire le informazioni di configurazione di un componente alla CIDRAM.

- Gestori di eventi. Tipicamente utilizzato per modificare il modo in cui CIDRAM si comporta internamente o per fornire funzionalità aggiuntive.

Configurazione relativa alla registrazione (escluso quello che è applicabile alle altre categorie).

- Un file leggibile dagli umani per la registrazione di tutti i tentativi di accesso bloccati. Specificare un nome di file, o lasciare vuoto per disabilitare.

Consiglio utile: È possibile allegare informazioni su data/ora ai nomi dei file di registro utilizzando i segnaposto del formato ora. I segnaposto del formato ora disponibili vengono visualizzati in general➡time_format.

- Un file nello stile di apache per la registrazione di tutti i tentativi di accesso bloccati. Specificare un nome di file, o lasciare vuoto per disabilitare.

Consiglio utile: È possibile allegare informazioni su data/ora ai nomi dei file di registro utilizzando i segnaposto del formato ora. I segnaposto del formato ora disponibili vengono visualizzati in general➡time_format.

- Un file serializzato per la registrazione di tutti i tentativi di accesso bloccati. Specificare un nome di file, o lasciare vuoto per disabilitare.

Consiglio utile: È possibile allegare informazioni su data/ora ai nomi dei file di registro utilizzando i segnaposto del formato ora. I segnaposto del formato ora disponibili vengono visualizzati in general➡time_format.

- Un file per la registrazione di eventuali errori non fatali rilevati. Specificare un nome di file, o lasciare vuoto per disabilitare.

Consiglio utile: È possibile allegare informazioni su data/ora ai nomi dei file di registro utilizzando i segnaposto del formato ora. I segnaposto del formato ora disponibili vengono visualizzati in general➡time_format.

- Un file per la registrazione dei risultati di eventuali richieste in uscita. Specificare un nome di file, o lasciare vuoto per disabilitare.

Consiglio utile: È possibile allegare informazioni su data/ora ai nomi dei file di registro utilizzando i segnaposto del formato ora. I segnaposto del formato ora disponibili vengono visualizzati in general➡time_format.

- Un file per la registrazione di tutti i rapporti inviati ad API esterne. Specificare un nome di file, o lasciare vuoto per disabilitare.

Consiglio utile: È possibile allegare informazioni su data/ora ai nomi dei file di registro utilizzando i segnaposto del formato ora. I segnaposto del formato ora disponibili vengono visualizzati in general➡time_format.

- Troncare i file di log quando raggiungono una determinata dimensione? Il valore è la dimensione massima in B/KB/MB/GB/TB che un file di log può crescere prima di essere troncato. Il valore predefinito di 0KB disattiva il troncamento (i file di log possono crescere indefinitamente). Nota: Si applica ai singoli file di log! La dimensione dei file di log non viene considerata collettivamente.

- La rotazione dei log limita il numero di file di log che dovrebbero esistere in qualsiasi momento. Quando vengono creati nuovi file di log, se il numero totale di file di log supera il limite specificato, verrà eseguita l'azione specificata. Qui puoi specificare il limite desiderato. Un valore di 0 disabiliterà la rotazione dei log.

- La rotazione dei log limita il numero di file di log che dovrebbero esistere in qualsiasi momento. Quando vengono creati nuovi file di log, se il numero totale di file di log supera il limite specificato, verrà eseguita l'azione specificata. Qui puoi specificare l'azione desiderato.

log_rotation_action

├─Delete ("Elimina i file di log più vecchi, finché il limite non viene più superato.")

└─Archive ("In primo luogo archiviare e quindi, eliminare i file di log più vecchi, finché il limite non viene più superato.")

- Includi richieste bloccate da IP vietati nei file di log? True = Sì [Predefinito]; False = No.

- Quando si utilizza il front-end pagina per i file di log per visualizzare i dati di log, CIDRAM sanitizzará i dati del registro prima di visualizzarli, per proteggere gli utenti dagli attacchi XSS e altre potenziali minacce che i dati di log potrebbero contenere. Tuttavia, per impostazione predefinita, i dati non vengono sanitizzati durante la registrazione. Questo è per garantire che i dati siano conservati in modo accurato, per aiutare qualsiasi analisi euristica che potrebbe essere necessaria in futuro. Tuttavia, nel caso in cui un utente tenti di leggere i dati utilizzando strumenti esterni, e se quegli strumenti esterni non eseguono il loro processo sanificazione, l'utente potrebbe essere esposto agli attacchi XSS. Se necessario, è possibile modificare il comportamento predefinito utilizzando questa direttiva di configurazione. True = Sanitizzare i dati durante la registrazione (i dati vengono conservati in modo meno accurato, ma il rischio XSS è inferiore). False = Non sanitizzare i dati durante la registrazione (i dati vengono conservati in modo più accurato, ma il rischio XSS è più alto) [Predefinito].

Configurazione per il front-end.

- File per la registrazione di tentativi di accesso al front-end. Specificare un nome di file, o lasciare vuoto per disabilitare.

Consiglio utile: È possibile allegare informazioni su data/ora ai nomi dei file di registro utilizzando i segnaposto del formato ora. I segnaposto del formato ora disponibili vengono visualizzati in general➡time_format.

- Un file per la registrazione quando le firme vengono aggiornate tramite il front-end. Specificare un nome di file, o lasciare vuoto per disabilitare.

Consiglio utile: È possibile allegare informazioni su data/ora ai nomi dei file di registro utilizzando i segnaposto del formato ora. I segnaposto del formato ora disponibili vengono visualizzati in general➡time_format.

- Numero massimo di tentativi di accesso al front-end. Predefinito = 5.

- Tema predefinito da utilizzare per il front-end.

theme

├─default ("Default")

├─bluemetal ("Blue Metal")

├─fullmoon ("Full Moon")

├─moss ("Moss")

├─primer ("Primer")

├─primerdark ("Primer Dark")

├─rbi ("Red-Blue Inverted")

├─slate ("Slate")

└─…Altro

- Ingrandimento del carattere. Predefinito = 1.

- Inserito come HTML all'inizio di tutte le pagine del front-end. Questo potrebbe essere utile nel caso in cui desideri includere il logo di un sito web, un'intestazione personalizzata, script, o simili in tutte queste pagine.

- Inserito come HTML alla fine di tutte le pagine del front-end. Questo potrebbe essere utile nel caso in cui desideri includere un avviso legale, un link di contatto, informazioni commerciali, o simili in tutte queste pagine.

- Un elenco degli indirizzi utilizzati dal sistema di aggiornamenti per recuperare i metadati dei componenti. Potrebbe essere necessario modificarlo durante l'aggiornamento a una nuova versione principale, o quando si acquisisce una nuova fonte per gli aggiornamenti, ma in circostanze normali dovrebbe essere lasciato in pace.

- Questa direttiva determina se utilizzare 2FA per gli account front-end.

Configurazione per firme, file di firma, moduli, ecc.

- Controlla cosa fare con una richiesta quando c'è una corrispondenza positiva con una firma che utilizza le parole abbreviate fornite.

shorthand

├─Attacks ("Attacchi")

├─Bogon ("⁰ Bogon IP")

├─Cloud ("Servizio cloud")

├─Generic ("Generico")

├─Legal ("¹ Legale")

├─Malware ("Malware")

├─Proxy ("² Proxy")

├─Spam ("Rischio per lo spam")

├─Banned ("³ Vietato")

├─BadIP ("³ IP non valido")

├─RL ("³ Velocità limitato")

└─Other ("⁴ Altro")

0. Se il tuo sito web necessita di accesso tramite LAN o localhost, non bloccarlo. Altrimenti, puoi bloccarlo.

1. Nessuno dei file di firma predefiniti lo utilizza, ma è comunque supportato nel caso in cui possa essere utile per alcuni utenti.

2. Se hai bisogno che gli utenti possano accedere al tuo sito web tramite proxy, non bloccarlo. Altrimenti, puoi bloccarlo.

3. L'utilizzo diretto nelle firme non è supportato, ma può essere invocato con altri mezzi in circostanze particolari.

4. Si riferisce a casi in cui le parole abbreviate non vengono utilizzate affatto, o non vengono riconosciute da CIDRAM.

Uno per firma. Una firma può invocare più profili, ma può utilizzare solo una parola abbreviata. È possibile che più parole abbreviate possano essere adatte, ma poiché solo una può essere utilizzata, miriamo a utilizzare sempre solo le più adatte.

Priorità. Un'opzione selezionata ha sempre la priorità su un'opzione non selezionata. Ad esempio, se sono in gioco più parole abbreviate ma solo una di esse è impostata come bloccata, la richiesta sarà comunque bloccata.

Punti finali umani e servizi cloud. Il servizio cloud può fare riferimento a provider di web hosting, server farm, data center, o una serie di altre cose. Punto finale umano si riferisce ai mezzi con cui un umano accede a internet, ad esempio tramite un provider di servizi internet. Una rete di solito fornisce solo l'uno o l'altro, ma a volte può fornire entrambi. Miriamo a non identificare mai potenziali punti finali umani come servizi cloud. Pertanto, un servizio cloud può essere identificato come qualcos'altro se il suo gamme è condiviso da punti finali umani noti. Allo stesso modo, miriamo a identificare sempre i servizi cloud, i cui gamme non sono condivisi da alcun punto finale umano noto, come servizi cloud. Pertanto, una richiesta identificata esplicitamente come servizio cloud probabilmente non condivide il suo gamme con nessun punto finale umano noto. Allo stesso modo, una richiesta identificata esplicitamente da attacchi o rischio per lo spam probabilmente li condivide. Tuttavia, internet è sempre in evoluzione, gli scopi delle reti cambiano nel tempo, e le gamme vengono sempre acquistate o vendute, quindi rimani consapevole e vigile riguardo ai falsi positivi.

- La durata per la quale devono essere tracciati gli indirizzi IP. Predefinito = 7d0°0′0″ (1 settimana).

- Numero massimo di infrazioni un IP è permesso di incorrere prima di essere vietato dalle tracciamento IP. Predefinito = 10.

- I moduli dovrebbero essere autorizzati a sostituire le opzioni di tracciamento? True = Sì [Predefinito]; False = No.

Configurazione per verificare da dove provengono le richieste.

- Controlli per la verifica delle richieste dai motori di ricerca.

search_engines

├─Amazonbot ("Amazonbot")

├─Applebot ("Applebot")

├─Baidu ("* Baiduspider/百度")

├─Bingbot ("* Bingbot")

├─DuckDuckBot ("* DuckDuckBot")

├─Googlebot ("* Googlebot")

├─MojeekBot ("MojeekBot")

├─Neevabot ("* Neevabot")

├─PetalBot ("* PetalBot")

├─Qwantify ("Qwantify/Bleriot")

├─SeznamBot ("SeznamBot")

├─Sogou ("* Sogou/搜狗")

├─Yahoo ("Yahoo/Slurp")

├─Yandex ("* Yandex/Яндекс")

└─YoudaoBot ("YoudaoBot")

Cosa sono "positivi" e "negativi"? Nel verificare l'identità presentata da una richiesta, un esito di successo potrebbe essere descritto come "positivo" o "negativo". Nel caso in cui l'identità presentata fosse confermata come la vera identità, sarebbe descritto come "positivo". Nel caso in cui l'identità presentata fosse confermata come falsificata, sarebbe descritto come "negativo". Tuttavia, un esito senza successo (ad esempio, la verifica è fallita, o non è possibile determinare la veridicità dell'identità presentata) non sarebbe descritto come "positivo" o "negativo". Invece, un esito senza successo verrebbe descritto semplicemente come non verificato. Quando non viene effettuato alcun tentativo di verificare l'identità presentata da una richiesta, la richiesta verrebbe ugualmente descritto come non verificato. I termini hanno senso solo nel contesto in cui viene riconosciuta l'identità presentata da una richiesta e, quindi, dove è possibile la verifica. Nei casi in cui l'identità presentata non corrisponda alle opzioni fornite sopra, o in cui non venga presentata alcuna identità, le opzioni sopra fornite diventano irrilevanti.

Cosa sono i "bypass a colpo singolo"? In alcuni casi, una richiesta verificata positivamente potrebbe comunque essere bloccata a causa dei file di firma, dei moduli, o di altre condizioni della richiesta, e potrebbero essere necessari bypass per evitare falsi positivi. Nel caso in cui un bypass sia destinato a trattare esattamente un'infrazione, né più né meno, tale bypass potrebbe essere descritto come un "bypass a colpo singolo".

- Questa opzione ha un bypass corrispondente sotto

bypasses➡used. Si consiglia di assicurarsi che la casella di controllo per il bypass corrispondente sia contrassegnato allo stesso modo della casella di controllo per tentare di verificare questa opzione.

- Controlli per la verifica delle richieste dalle piattaforme dei social media.

social_media

├─Embedly ("* Embedly")

├─Facebook ("** Facebook")

├─Pinterest ("* Pinterest")

├─Snapchat ("* Snapchat")

└─Twitterbot ("*!! Twitterbot")

Cosa sono "positivi" e "negativi"? Nel verificare l'identità presentata da una richiesta, un esito di successo potrebbe essere descritto come "positivo" o "negativo". Nel caso in cui l'identità presentata fosse confermata come la vera identità, sarebbe descritto come "positivo". Nel caso in cui l'identità presentata fosse confermata come falsificata, sarebbe descritto come "negativo". Tuttavia, un esito senza successo (ad esempio, la verifica è fallita, o non è possibile determinare la veridicità dell'identità presentata) non sarebbe descritto come "positivo" o "negativo". Invece, un esito senza successo verrebbe descritto semplicemente come non verificato. Quando non viene effettuato alcun tentativo di verificare l'identità presentata da una richiesta, la richiesta verrebbe ugualmente descritto come non verificato. I termini hanno senso solo nel contesto in cui viene riconosciuta l'identità presentata da una richiesta e, quindi, dove è possibile la verifica. Nei casi in cui l'identità presentata non corrisponda alle opzioni fornite sopra, o in cui non venga presentata alcuna identità, le opzioni sopra fornite diventano irrilevanti.

Cosa sono i "bypass a colpo singolo"? In alcuni casi, una richiesta verificata positivamente potrebbe comunque essere bloccata a causa dei file di firma, dei moduli, o di altre condizioni della richiesta, e potrebbero essere necessari bypass per evitare falsi positivi. Nel caso in cui un bypass sia destinato a trattare esattamente un'infrazione, né più né meno, tale bypass potrebbe essere descritto come un "bypass a colpo singolo".

- Questa opzione ha un bypass corrispondente sotto

bypasses➡used. Si consiglia di assicurarsi che la casella di controllo per il bypass corrispondente sia contrassegnato allo stesso modo della casella di controllo per tentare di verificare questa opzione.

** Richiede la funzionalità di ricerca ASN (ad es., tramite il modulo IP-API o BGPView).

*!! Alta probabilità di causare falsi positivi a causa di iMessage.

- Controlli per la verifica di altri tipi di richieste ove possibile.

other

├─AdSense ("AdSense")

├─AmazonAdBot ("* AmazonAdBot")

├─ChatGPT-User ("!! ChatGPT-User")

├─GPTBot ("!! GPTBot")

└─Grapeshot ("* Oracle Data Cloud Crawler (Grapeshot)")

Cosa sono "positivi" e "negativi"? Nel verificare l'identità presentata da una richiesta, un esito di successo potrebbe essere descritto come "positivo" o "negativo". Nel caso in cui l'identità presentata fosse confermata come la vera identità, sarebbe descritto come "positivo". Nel caso in cui l'identità presentata fosse confermata come falsificata, sarebbe descritto come "negativo". Tuttavia, un esito senza successo (ad esempio, la verifica è fallita, o non è possibile determinare la veridicità dell'identità presentata) non sarebbe descritto come "positivo" o "negativo". Invece, un esito senza successo verrebbe descritto semplicemente come non verificato. Quando non viene effettuato alcun tentativo di verificare l'identità presentata da una richiesta, la richiesta verrebbe ugualmente descritto come non verificato. I termini hanno senso solo nel contesto in cui viene riconosciuta l'identità presentata da una richiesta e, quindi, dove è possibile la verifica. Nei casi in cui l'identità presentata non corrisponda alle opzioni fornite sopra, o in cui non venga presentata alcuna identità, le opzioni sopra fornite diventano irrilevanti.

Cosa sono i "bypass a colpo singolo"? In alcuni casi, una richiesta verificata positivamente potrebbe comunque essere bloccata a causa dei file di firma, dei moduli, o di altre condizioni della richiesta, e potrebbero essere necessari bypass per evitare falsi positivi. Nel caso in cui un bypass sia destinato a trattare esattamente un'infrazione, né più né meno, tale bypass potrebbe essere descritto come un "bypass a colpo singolo".

- Questa opzione ha un bypass corrispondente sotto

bypasses➡used. Si consiglia di assicurarsi che la casella di controllo per il bypass corrispondente sia contrassegnato allo stesso modo della casella di controllo per tentare di verificare questa opzione.

!! La maggior parte degli utenti probabilmente vorrà che questo venga bloccato, indipendentemente dal fatto che sia reale o falsificato. Ciò può essere ottenuto non selezionando "prova a verificare" e selezionando "blocca le richieste non verificate". Tuttavia, poiché alcuni utenti potrebbero voler essere in grado di verificare tali richieste (per bloccare le richieste negative pur consentendo quelle positive), invece di bloccare tali richieste tramite moduli, qui vengono fornite le opzioni per la gestione di tali richieste.

- Controlli per regolare altre funzionalità nel contesto della verifica.

adjust

├─Negatives ("I negativi che sono bloccati")

└─NonVerified ("I non verificati che sono bloccati")

Configurazione per ReCaptcha (fornisce un modo per gli umani di riottenere l'accesso quando bloccato).

- Quando dovrebbe essere offerto il CAPTCHA? Nota: Le richieste nella lista bianca o verificate e non bloccate non devono mai completare un CAPTCHA. Nota anche: I CAPTCHA possono fornire un utile livello aggiuntivo di protezione contro i bot e vari tipi di richieste automatizzate e dannose, ma non forniscono alcuna protezione contro umani dannosi.

usemode

├─0 (Mai !!!)

├─1 (Solo quando bloccato, entro il limite di firme, e non vietato.)

├─2 (Solo quando bloccato, appositamente contrassegnato per l'uso, entro il limite di firme, e non vietato.)

├─3 (Solo quando entro il limite di firme, e non vietato (indipendentemente dal fatto che sia bloccato).)

├─4 (Solo quando non è bloccato.)

├─5 (Solo quando non è bloccato, o quando è appositamente contrassegnato per l'uso, entro il limite di firme, e non è vietato.)

└─6 (Solo quando non è bloccato, in caso di richieste di pagine sensibili.)

- Legare CAPTCHA per IP?

- Legare CAPTCHA per gli utenti?

- Questo valore può essere trovato nella dashboard del tuo servizio CAPTCHA.

Guarda anche:

- Questo valore può essere trovato nella dashboard del tuo servizio CAPTCHA.

Guarda anche:

- Numero di ore per ricordare le istanze CAPTCHA. Predefinito = 720 (1 mese).

- Registrare tutti i tentativi per CAPTCHA? Se sì, specificare il nome da usare per il file di registrazione. Se non, lasciare questo variabile vuoto.

Consiglio utile: È possibile allegare informazioni su data/ora ai nomi dei file di registro utilizzando i segnaposto del formato ora. I segnaposto del formato ora disponibili vengono visualizzati in general➡time_format.

- Il numero massimo di firme consentito prima che l'offerta di CAPTCHA venga ritirata. Predefinito = 1.

- Quale API usare?

api

├─V2 ("V2 (Casella di controllo)")

└─Invisible ("V2 (Invisibile)")

- Mostra avviso sui cookie? True = Sì [Predefinito]; False = No.

- Mostra messaggio API? True = Sì [Predefinito]; False = No.

- Quale codice di stato deve essere utilizzato quando si visualizzano i CAPTCHA per le richieste non bloccate?

nonblocked_status_code

├─200 (200 OK): Meno robusto, ma più facile da usare. Molto probabilmente le richieste

│ automatiche interpreteranno questa risposta come un'indicazione che la

│ richiesta riuscito.

├─403 (403 Forbidden (Vietato)): Un po' più robusto, ma un po' meno facile da usare. Consigliato per la

│ maggior parte delle circostanze generali.

├─418 (418 I'm a teapot (Sono una teiera)): Fa riferimento a uno scherzo di pesce d'aprile (<a

│ href="https://tools.ietf.org/html/rfc2324" dir="ltr" hreflang="en-US"

│ rel="noopener noreferrer external">RFC 2324</a>). È molto improbabile che

│ venga compreso da qualsiasi client, bot, browser, o altro. Fornito per

│ divertimento e comodità, ma generalmente non consigliato.

├─429 (429 Too Many Requests (Troppe richieste)): Consigliato per la limitazione della velocità, quando si tratta di attacchi

│ DDoS, e per la prevenzione delle inondazioni. Non consigliato in altri

│ contesti.

└─451 (451 Unavailable For Legal Reasons (Non disponibile per motivi legali)): Consigliato in caso di blocco principalmente per motivi legali. Non

consigliato in altri contesti.

Configurazione per HCaptcha (fornisce un modo per gli umani di riottenere l'accesso quando bloccato).

- Quando dovrebbe essere offerto il CAPTCHA? Nota: Le richieste nella lista bianca o verificate e non bloccate non devono mai completare un CAPTCHA. Nota anche: I CAPTCHA possono fornire un utile livello aggiuntivo di protezione contro i bot e vari tipi di richieste automatizzate e dannose, ma non forniscono alcuna protezione contro umani dannosi.

usemode

├─0 (Mai !!!)

├─1 (Solo quando bloccato, entro il limite di firme, e non vietato.)

├─2 (Solo quando bloccato, appositamente contrassegnato per l'uso, entro il limite di firme, e non vietato.)

├─3 (Solo quando entro il limite di firme, e non vietato (indipendentemente dal fatto che sia bloccato).)

├─4 (Solo quando non è bloccato.)

├─5 (Solo quando non è bloccato, o quando è appositamente contrassegnato per l'uso, entro il limite di firme, e non è vietato.)

└─6 (Solo quando non è bloccato, in caso di richieste di pagine sensibili.)

- Legare CAPTCHA per IP?

- Legare CAPTCHA per gli utenti?

- Questo valore può essere trovato nella dashboard del tuo servizio CAPTCHA.

Guarda anche:

- Questo valore può essere trovato nella dashboard del tuo servizio CAPTCHA.

Guarda anche:

- Numero di ore per ricordare le istanze CAPTCHA. Predefinito = 720 (1 mese).

- Registrare tutti i tentativi per CAPTCHA? Se sì, specificare il nome da usare per il file di registrazione. Se non, lasciare questo variabile vuoto.

Consiglio utile: È possibile allegare informazioni su data/ora ai nomi dei file di registro utilizzando i segnaposto del formato ora. I segnaposto del formato ora disponibili vengono visualizzati in general➡time_format.

- Il numero massimo di firme consentito prima che l'offerta di CAPTCHA venga ritirata. Predefinito = 1.

- Quale API usare?

api

├─V1 ("V1")

└─Invisible ("V1 (Invisibile)")

- Mostra avviso sui cookie? True = Sì [Predefinito]; False = No.

- Mostra messaggio API? True = Sì [Predefinito]; False = No.

- Quale codice di stato deve essere utilizzato quando si visualizzano i CAPTCHA per le richieste non bloccate?

nonblocked_status_code

├─200 (200 OK): Meno robusto, ma più facile da usare. Molto probabilmente le richieste

│ automatiche interpreteranno questa risposta come un'indicazione che la

│ richiesta riuscito.

├─403 (403 Forbidden (Vietato)): Un po' più robusto, ma un po' meno facile da usare. Consigliato per la

│ maggior parte delle circostanze generali.

├─418 (418 I'm a teapot (Sono una teiera)): Fa riferimento a uno scherzo di pesce d'aprile (<a

│ href="https://tools.ietf.org/html/rfc2324" dir="ltr" hreflang="en-US"

│ rel="noopener noreferrer external">RFC 2324</a>). È molto improbabile che

│ venga compreso da qualsiasi client, bot, browser, o altro. Fornito per

│ divertimento e comodità, ma generalmente non consigliato.

├─429 (429 Too Many Requests (Troppe richieste)): Consigliato per la limitazione della velocità, quando si tratta di attacchi

│ DDoS, e per la prevenzione delle inondazioni. Non consigliato in altri

│ contesti.

└─451 (451 Unavailable For Legal Reasons (Non disponibile per motivi legali)): Consigliato in caso di blocco principalmente per motivi legali. Non

consigliato in altri contesti.

Configurazione per requisiti legali.

- Pseudonimizzare gli indirizzi IP durante la scrivono i file di registro? True = Sì [Predefinito]; False = No.

- L'indirizzo di una politica sulla privacy pertinente da visualizzare nel piè di pagina delle pagine generate. Specificare un URL, o lasciare vuoto per disabilitare.

Configurazione per modelli e temi.

- Tema predefinito da utilizzare per CIDRAM.

theme

├─default ("Default")

├─bluemetal ("Blue Metal")

├─fullmoon ("Full Moon")

├─moss ("Moss")

├─primer ("Primer")

├─primerdark ("Primer Dark")

├─rbi ("Red-Blue Inverted")

├─slate ("Slate")

└─…Altro

- Ingrandimento del carattere. Predefinito = 1.

- URL del file CSS per i temi personalizzati.

- Il titolo della pagina da visualizzare per gli eventi di blocco.

block_event_title

├─CIDRAM ("CIDRAM")

├─denied ("Accesso negato!")

└─…Altro

- Il titolo della pagina da visualizzare per le richieste CAPTCHA.

captcha_title

├─CIDRAM ("CIDRAM")

└─…Altro

- Inserito come HTML all'inizio di tutte le pagine di "accesso negato". Questo potrebbe essere utile nel caso in cui desideri includere il logo di un sito web, un'intestazione personalizzata, script, o simili in tutte queste pagine.

- Inserito come HTML alla fine di tutte le pagine di "accesso negato". Questo potrebbe essere utile nel caso in cui desideri includere un avviso legale, un link di contatto, informazioni commerciali, o simili in tutte queste pagine.

Configurazione per la limitazione della velocità (non raccomandato per uso generale).

- La quantità massima di larghezza di banda consentita entro il periodo di tolleranza prima di abilitare la limitazione della velocità per le richieste future. Un valore pari a 0 disabilita questo tipo di limitazione della velocità. Predefinito = 0KB.

- Il numero massimo di richieste consentite entro il periodo di tolleranza prima di abilitare la limitazione della velocità per le richieste future. Un valore pari a 0 disabilita questo tipo di limitazione della velocità. Predefinito = 0.

- La precisione da utilizzare durante il monitoraggio dell'utilizzo di IPv4. Il valore riflette la dimensione del blocco CIDR. Impostare su 32 per la massima precisione. Predefinito = 32.

- La precisione da utilizzare durante il monitoraggio dell'utilizzo di IPv6. Il valore riflette la dimensione del blocco CIDR. Impostare su 128 per la massima precisione. Predefinito = 128.

- La durata per monitorare l'utilizzo. Predefinito = 0°0′0″.

- Eccezioni (cioè, richieste che non dovrebbero essere limitate). Rilevante solo quando è abilitata la limitazione della velocità.

exceptions

├─Whitelisted ("Richieste nella lista bianca")

├─Verified ("Richieste verificate da motori di ricerca e social media")

└─FE ("Richieste al front-end CIDRAM")

- Le quote per domini e host diversi devono essere segregate o condivise? True = Le quote saranno segregate. False = Le quote saranno condivise [Predefinito].

Opzioni di cache supplementari. Nota: La modifica di questi valori potrebbe potenzialmente disconnettersi.

- Il valore specificato qui verrà anteposto a tutte le chiavi di ingresso della cache. Predefinito = "CIDRAM_". Quando esistono più installazioni sullo stesso server, questo può essere utile per mantenere le loro cache separate l'una dall'altra.

- Specifica se provare a utilizzare APCu per la memorizzazione nella cache. Predefinito = True.

- Specifica se provare a utilizzare Memcached per la memorizzazione nella cache. Predefinito = False.

- Specifica se provare a utilizzare Redis per la memorizzazione nella cache. Predefinito = False.

- Specifica se provare a utilizzare PDO per la memorizzazione nella cache. Predefinito = False.

- Il valore dell'host Memcached. Predefinito = "localhost".

- Il valore della porta Memcached. Predefinito = "11211".

- Il valore dell'host Redis. Predefinito = "localhost".

- Il valore della porta Redis. Predefinito = "6379".

- Il valore del tempo scaduto per Redis. Predefinito = "2.5".

- Il numero del database Redis. Predefinito = 0. Nota: Non è possibile utilizzare valori diversi da 0 con Redis Cluster.

- Il valore della DSN per PDO. Predefinito = "mysql:dbname=cidram;host=localhost;port=3306".

FAQ. Che cos'è un "DSN PDO"? Come posso usare PDO con CIDRAM?

- Il nome utente per PDO.

- La password per PDO.

Configurazione per i bypass di firma predefiniti.

- Quali bypass dovrebbero essere usati?

used

├─AbuseIPDB ("AbuseIPDB")

├─AmazonAdBot ("AmazonAdBot")

├─Baidu ("Baiduspider/百度")

├─Bingbot ("Bingbot")

├─DuckDuckBot ("DuckDuckBot")

├─Embedly ("Embedly")

├─Feedbot ("Feedbot")

├─Feedspot ("Feedspot")

├─GoogleFiber ("Google Fiber")

├─Googlebot ("Googlebot")

├─Grapeshot ("Grapeshot")

├─Jetpack ("Jetpack")

├─Neevabot ("Neevabot")

├─PetalBot ("PetalBot")

├─Pinterest ("Pinterest")

├─Redditbot ("Redditbot")

├─Snapchat ("Snapchat")

├─Sogou ("Sogou/搜狗")

└─Yandex ("Yandex/Яндекс")

Guarda anche:

Tutte le firme IPv4 seguono il formato: xxx.xxx.xxx.xxx/yy [Function] [Param].

xxx.xxx.xxx.xxxrappresenta l'inizio del blocco CIDR (gli ottetti dell'indirizzo IP iniziale nel blocco).yyrappresenta la dimensione del blocco CIDR [1-32].[Function]indica al script di cosa fare con la firma (come la firma dovrebbe essere considerata).[Param]rappresenta qualsiasi ulteriore informazione può essere richiesta di[Function].

Tutte le firme IPv6 seguono il formato: xxxx:xxxx:xxxx:xxxx::xxxx/yy [Function] [Param].

xxxx:xxxx:xxxx:xxxx::xxxxrappresenta l'inizio del blocco CIDR (gli ottetti dell'indirizzo IP iniziale nel blocco). Notazione completa e la notazione abbreviata sono entrambi accettabili (e ognuno DEVE seguire gli standard adeguati e pertinenti di notazione IPv6, ma con una sola eccezione: un indirizzo IPv6 non può mai iniziare con l'abbreviazione quando usato in una firma per questo script, dovuto al modo in cui CIDRs vengono ricostruite dallo script; Per esempio,::1/128dovrebbe essere espresso, quando utilizzato in una firma, come0::1/128, e::0/128espresso come0::/128).yyrappresenta la dimensione del blocco CIDR [1-128].[Function]indica al script di cosa fare con la firma (come la firma dovrebbe essere considerata).[Param]rappresenta qualsiasi ulteriore informazione può essere richiesta di[Function].

I file di firma per CIDRAM DOVREBBE utilizzare interruzioni di riga in stile Unix (%0A, o \n)! Altri tipi / stili di interruzioni di riga (per esempio, Windows %0D%0A o \r\n interruzioni di riga, Mac %0D o \r interruzioni di riga, ecc) PUÒ essere usato, ma NON sono da preferire. Interruzioni di riga che non sono in stile Unix sarà normalizzato a interruzioni di riga in stile Unix dallo script.

Precisa e corretta notazione CIDR è richiesta, altrimenti lo script non riconoscerà le firme. Inoltre, tutte le firme CIDR di questo script DEVE iniziare con un indirizzo IP il cui numero IP può dividere in modo uniforme nella divisione blocco rappresentato dal suo dimensione del blocco CIDR (per esempio, se si desidera bloccare tutti gli IP da 10.128.0.0 a 11.127.255.255, 10.128.0.0/8 NON sarebbe riconosciuta dallo script, ma 10.128.0.0/9 e 11.0.0.0/9 usato insieme, SAREBBE riconosciuta dallo script).

Qualsiasi cosa ciò che nei file di firme non riconosciuto come firma né come sintassi connessi alle firme dallo script saranno IGNORATI, significa quindi che si può tranquillamente inserire qualsiasi dati che si desidera nei file di firme senza romperle e senza rompere lo script. I commenti sono accettabili nei file di firme, senza qualsiasi formattazione speciale richiesto per loro. Hashing in stile di Shell per i commenti è preferito, ma non forzata; Funzionalmente, non fa alcuna differenza per lo script anche se non si sceglie di utilizzare hashing in stile di Shell per i commenti, ma usando hashing in stile di Shell aiuta IDE ed editor di testo normale ad evidenziare correttamente le varie parti dei file di firme (e così, hashing in stile di Shell può aiutare come un aiuto visivo durante la modifica).

I valori possibili di [Function] sono le seguenti:

- Run

- Whitelist

- Greylist

- Deny

Se viene utilizzato "Run", quando la firma viene attivato, lo script tenterà di eseguire (utilizzando un statement require_once) uno script PHP esterna, specificato dal valore di [Param] (la directory di lavoro dovrebbe essere la directory dello script, "/vault/").

Esempio: 127.0.0.0/8 Run example.php

Questo può essere utile se si desidera eseguire del codice PHP specifiche per alcuni IP e/o CIDR specifici.

Se viene utilizzato "Whitelist", quando la firma viene attivato, lo script si resetta tutti i rilevamenti (se c'è stato rilevamenti) e rompere la funzione di test. [Param] viene ignorato. Questa funzione garantisce che un particolare IP o CIDR non sarà rilevato.

Esempio: 127.0.0.1/32 Whitelist

Se viene utilizzato "Greylist", quando la firma viene attivato, lo script si resetta tutti i rilevamenti (se c'è stato rilevamenti) e passare al file di firme successivo per continuare l'elaborazione. [Param] viene ignorato.

Esempio: 127.0.0.1/32 Greylist

Se viene utilizzato "Deny", quando la firma viene attivato, supponendo che non firma whitelist è stato attivato per il dato indirizzo IP e/o dato CIDR, l'accesso alla pagina protetta sarà negato. "Deny" xxx è ciò che si desidera utilizzare per bloccare effettivamente un indirizzo IP e/o gamma CIDR. Quando qualsiasi firme vengono attivati che fanno uso di "Deny", il "Accesso Negato" pagina dello script sarà generato e la richiesta alla pagina protetta sarà ucciso.

Il valore di [Param] accettato da "Deny" sarà parsato per l'output della "Accesso Negato" pagina, fornito al cliente/utente come la ragione citata per il loro accesso alla pagina richiesta essere negata. Può essere una frase breve e semplice, spiegando il motivo per cui hai scelto di bloccarli (qualsiasi cosa dovrebbe essere sufficiente, anche un semplice "io non ti voglio sul mio sito"), o uno di una piccola manciata di parole brevi fornita dallo script, che se usato, sarà sostituito dallo script con una spiegazione pre-preparati del perché il cliente/utente è stato bloccato.

Le spiegazioni pre-preparati hanno il supporto L10N e può essere tradotto dallo script in base alla lingua specificata alla direttiva di configurazione dello script, lang. Inoltre, è possibile indicare lo script di ignorare le firme "Deny" in base al loro valore di [Param] (se si sta utilizzando queste brevi parole) tramite le direttive specificata dalla configurazione dello script (ogni parola breve ha un corrispondente direttiva al elaborare le firme corrispondenti o di ignorarle). I valori di [Param] che non utilizzare questi brevi parole, però, non hanno il supporto L10N e quindi NON sarà tradotto dallo script, e inoltre, non sono controllabili direttamente dalla configurazione dello script.

Le parole brevi disponibili sono:

- Attacks

- Bogon

- Cloud

- Generic

- Legal

- Malware

- Proxy

- Spam

Se si desidera dividere le vostre firme personalizzate in singole sezioni, è possibile identificare queste singole sezioni per lo script per aggiungendo un "etichetta di sezione" subito dopo le firme di ogni sezione, insieme con il nome della sezione di firme (vedere l'esempio cui seguito).

# Sezione 1.

1.2.3.4/32 Deny Bogon

2.3.4.5/32 Deny Cloud

4.5.6.7/32 Deny Generic

5.6.7.8/32 Deny Spam

6.7.8.9/32 Deny Proxy

Tag: Sezione 1

Per rompere l'etichetta della sezione e per assicurare che l'etichetta non sono identificati erroneamente alle sezioni di firme da prima nelle file di firme, semplicemente assicurare che ci sono almeno due interruzioni di riga consecutivi tra l'etichetta e le sezioni di firme precedenti. Qualsiasi firme senza un'etichetta saranno etichettato come "IPv4" o "IPv6" per predefinito (dipendente sui quali tipi di firme vengono attivati).

1.2.3.4/32 Deny Bogon

2.3.4.5/32 Deny Cloud

4.5.6.7/32 Deny Generic

5.6.7.8/32 Deny Spam

Tag: Sezione 1

Nell'esempio sopra 1.2.3.4/32 e 2.3.4.5/32 saranno etichettato come "IPv4", mentre 4.5.6.7/32 e 5.6.7.8/32 saranno etichettato come "Sezione 1".

La stessa logica può essere applicata anche per separare altri tipi di etichette.

In particolare, l'etichette di sezione possono essere molto utili per il debug quando si verificano falsi positivi, fornendo un facile mezzo di trovare l'esatta fonte del problema, e può essere molto utili per filtrare le voci del file di registro durante la visualizzazione dei file di registro tramite il front-end pagina per i file di log (i nomi delle sezioni sono selezionabili tramite la pagina dei front-end pagina per i file di log e possono essere utilizzati come criteri di filtro). Se l'etichetta della sezione vengono omessi per alcune firme particolari, quando tali firme vengono innescate, CIDRAM utilizza il nome del file di firma insieme al tipo di indirizzo IP bloccato (IPv4 o IPv6) come ripiego, e quindi, l'etichette di sezione sono completamente opzionali. In alcuni casi, tuttavia, possono essere raccomandati, ad esempio quando i file delle firme sono nominati vagamente o quando potrebbe essere difficile identificare chiaramente la fonte delle firme che causano il blocco di una richiesta.

Se si desidera firme per scadono dopo un certo tempo, in modo analogo all'etichette sezione, è possibile utilizzare un "etichetta di scadenza" per specificare quando le firme dovrebbero cessano di essere validi. Etichette scadenza usano il formato "AAAA.MM.GG" (vedere l'esempio cui seguito).

# Sezione 1.

1.2.3.4/32 Deny Generic

2.3.4.5/32 Deny Generic

Expires: 2016.12.31

Le firme scadute non verranno mai innescate su nessuna richiesta, non importa quale.